Установка пароля как способ защиты от несанкционированного доступа к компьютеру

Установка пароля как способ защиты от несанкционированного доступа к компьютеру

Принцип работы любого микрокомпьютерного устройства прост и одинаков – будь это персональный компьютер, ноутбук, тюнер спутникового телевидения или стиральная машина. Сразу после включения питания активизируется доступ к постоянной памяти по заранее определённому на аппаратном уровне адресу.

По этому адресу и хранится первая исполняемая команда (обычно это переход на внутреннюю область памяти).

Эта первоначальная программа отвечает за загрузку с жёсткого диска операционной системы (если, конечно, система – внешняя по отношению к этой памяти и первоначально хранится на внешнем носителе, что не относится к тем же стиральным машинам или гаджетам).

Эта программа так и называется – BIOS – базовая система ввода вывода. Это потом уже будет Windows, Linux, но сначала в дело вступает именно BIOS.

Два небольших уточнения

Тут следует предварительно сделать два уточнения:

- Первое. Иногда эту программу ещё называют CMOS. Это неверно. Дело в том, что так называется полупроводниковая технология – Complementary Metal-Oxide-Semiconductor (КМОП – комплементарная структура металл-оксид-полупроводник) – по ней изготовлена микросхема памяти, в которой хранится BIOS. Практически все современные электронные микросхемы – производные этой технологии.

- И, второе. Если нам нужно разобраться, как поставить пароль на компьютер или как поставить пароль на ноутбук, то нам понадобится даже не сам BIOS, а его внутренний модуль (да, это тоже программа, и ей тоже присуща та же модульная организация), который отвечает за работу с оперативной памятью низкого уровня. Эта память подпитывается батарейкой, в ней хранятся первоначальные данные о компьютере – да, чудес не бывает, где-то вся эта информация должна же храниться.

Этот модуль называется – SETUP, и он никакого отношения к Windows не имеет, это важно понимать. Собственно говоря, BIOS и SETUP – неизменная часть всего компьютера, без этого программного обеспечения компьютер был бы грудой «железа», не более того.

Запуск SETUP

Собственно говоря, нет особой необходимости запускать SETUP и входить в него, обычно все предварительные настройки ПК делаются самим производителем «железа», ну, или продавцом.

Тем не менее, существует несколько причин, когда войти в эту программу не мешает, более того, необходимо. Одна из причин – необходимость установить, изменить или снять пароль доступа к компьютеру.

Это делается ещё до активизации самой Windows, которая может иметь и свой пароль входа.

Итак, включаем питание ПК и внимательно смотрим на экран, пока в его середине (или в нижней части, всё зависит от версии BIOS, а их множество) не появится сообщение: «Press DEL to Enter SETUP – Нажмите клавишу DEL, чтобы войти в SETUP».Запуск SETUP

Сообщение это держится на экране 3 – 5 секунд, и важно будет нажать на клавишу, именно пока сообщение на экране, когда оно исчезло, войти в настройки уже будет нельзя, придется снова перезагружать компьютер и снова «ловить» это сообщение.

Существуют версии BIOS, которые держат это сообщение на экране буквально 1 – 2 секунды, поэтому некоторые, уже не дожидаясь его появления на экране, жмут на DEL, причём не один раз – однократное нажатие может и не сработать.

Отсюда ещё один вывод – желательно предварительно перед включением питания включить заранее монитор, чтобы он прогрелся, и вся информация, выводимая BIOS на экран, была видна с самого начала – это приглашение вы просто можете не увидеть на экране, пока он нагревается, а некоторые BIOS выводят его очень быстро и в самом начале загрузки.

Последнее замечание относится в первую очередь к ноутбукам. Более того, использование клавиши DEL стало уже давним правилом на настольных ПК, на ноутбуках законов никаких особых нет.

Не забудем BIOS – забота производителя «железа», а отсюда и большая зависимость от того, с какой «ноги встанет производитель» – Acer, Samsung, Sony – у всех всё по-разному.

Для активизации SETUP на ноутбуках может использоваться клавиша CTRL, может F1, может F2.

Чтобы точнее сориентироваться, лучше просто заглянуть в описание материнской платы компьютера, там обязательно указывается, какая клавиша используется для входа в SETUP.

Если описания под рукой нет, то приходится действовать методом проб (и ошибок, само собой). Опять же включаем ноут, и даже не дожидаясь появления любой информации на экране, жмём на CTRL.Причём обращаем внимание, нужно не нажимать и держать клавишу, а именно многократно нажимать – вход активизируется именно прерыванием нажатия на клавишу.

Где найти работу в SETUP с паролем

После входа в SETUP придётся для начала спокойно познакомиться с экраном. Есть одна небольшая проблема – версий этих модулей огромное количество, а то, как они группируют и представляют всю доступную информацию, ещё больше.

Не забудем – ставшая теперь доступной информация – самый нижний уровень организации ПК, если здесь что-то по незнанию испортить, то загрузка вообще может быть невозможна. Поэтому действуем очень аккуратно.

Собственно, проблем больших нет. Если вы что-то изменили в настройках, но не уверены в их достоверности, то при выходе просто выберите выход из модуля без сохранения изменений – Exit & Discard Changes.

Некоторые модули имеют возможность просто отменить сделанные изменения, не выходя из SETUP – Discard Changes.

Если вы понаделали изменений, сохранили их при выходе, и загрузка после этого не происходит, то единственной возможностью у вас остаётся снова войти в SETUP и воспользоваться командой загрузки всех настроек по умолчанию, система ещё их хранит, это делается командой Load Setup Defaults.

Возможно, эти настройки не совсем в точности будут соответствовать тем, что у вас стояли изначально, но они позволят, по крайней мере, запускать Windows. Восстанавливать же оптимальные настройки BIOS (это настройки именно всей системы загрузки, SETUP только управляет ими для нас) уже придётся потом.

Команда Load Setup Defaults

Все приведённые команды работы с настройками в целом, как правило, группируются в SETUP в меню EXIT.

Нас интересует работа с паролем – она в меню BOOT (ещё раз напоминаем, что всё зависит от версии, так что более точное расположение поискать потребуется).

В этом меню выбираем строку Security и нажимаем на клавишу Enter.

Работаем с паролем доступа к компьютеру

На появившемся экране находим строку Change Password и снова жмём на Enter.

Появляется окошко ввода пароля, в котором и вводим необходимую строку. Правил особых тут нет – буквы, цифры, маленькие, большие, неважно. Важно только одно – не забыть то, что вводишь, и его регистр. Не имеет и значения «русский – английский» – всё будет на английском.

Смена пароля в БИОСе

Ввод пароля заканчивается клавишей Enter.

Теперь, чтобы активизировать пароль, необходимо выйти с помощью клавиши Esc из меню BOOT, перейти в уже знакомое нам EXIT и там выбрать Exit & Save Changes – Выйти и сохранить изменения.

При следующей загрузке компьютера она буде приостановлена, и на экране появится сообщение Enter Password.

Само собой, необходимо ввести пароль, если забыл, то придётся снова входить в SETUP, чтобы изменить или установить пароль заново.Причём замечаем, что речь дальше уже не будет идти о том, как узнать пароль от компьютера. Речь уже будет идти о том, как поставить другой пароль на компьютер или как его удалить совсем.

Порядок удаления уже зависит от версии комбинации BIOS+SETUP. Нередко нужно будет сделать уже знакомые операции по установке, но строку пароля просто оставить пустой, нажав на Enter. Иногда в более продвинутых версиях SETUP есть команды очистки пароля – Clear User Password.

Иногда, чтобы изменить или установить пароль, даётся команда Change User Password. В общем, если забыл, то делать нужно одно – быть внимательным и смотреть спокойно на экран, так или иначе решать задачу, как сменить пароль на компьютере или как поставить пароль на ноутбук.

Вся работа с паролем входа в компьютерную систему даже на этом, низком, уровне базовой организации ПК довольно проста, но требует внимательности и понимания настоящей необходимости проделываемой работы, в противном случае лёгких неприятностей не избежать, но так с паролями это всегда: в BIOS, в Windows, в Linux, в любой программно управляемой системе.

Защита информации от несанкционированного доступа: средства, требования, виды и способы

Вопросы, связанные с защитой информации от несанкционированного доступа, обсуждаются в России достаточно давно. В настоящее время проблема обеспечения конфиденциальности данных стоит очень остро.

Общество развивается, совершенствуются частнособственнические отношения, идет активная борьба за власть.

Расширение масштабов деятельности человека приводит к повышению ценности информации и особенно тех сведений, которые могут принести ее обладателю какую-либо выгоду – материальную, политическую и т. д.

Рассмотрим далее особенности защиты информации от несанкционированного доступа, классификацию существующих способов обеспечения конфиденциальности данных.

Актуальность проблемы

В условиях рыночной экономики обязательным условием эффективности работы любого предприятия, извлечения максимальной прибыли, сохранения целостности организационной структуры любой компании выступает обеспечение защиты информации от несанкционированного доступа. Решается эта задача путем использования комплекса средств, методов и систем, предотвращающих получение важных сведений посторонними лицами.

Существенное влияние на деятельность по обеспечению конфиденциальности данных оказывают изменения, происходящие в экономике страны. В России действует собственная финансово-кредитная система, работают предприятия разных форм собственности.

Как показывает статистика, за несколько последних лет значительно увеличилось количество случаев хищения деловых и технических сведений.

Такие действия нередко приводят к неблагоприятным последствиям для бизнеса: предприятия терпят убытки, а в некоторых случаях становятся банкротами.

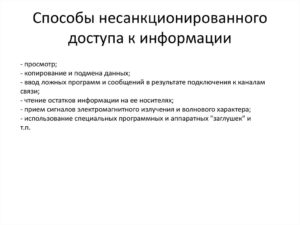

Ответственность за защиту информации от несанкционированного доступа несут, как правило, лица, состоящие в низшем звене руководящего аппарата. Между тем на любом предприятии должен быть ответственный сотрудник, координирующий деятельность по обеспечению конфиденциальности данных. Находиться он должен в высшем звене управленческого аппарата.Для эффективной защиты информации от несанкционированного доступа любой пользователь должен иметь представление об основных путях незаконного получения данных. Наиболее распространенными способами нарушения конфиденциальности сведений можно считать:

- Хищение носителей данных и производственных отходов.

- Маскировка под зарегистрированных пользователей.

- Копирование данных путем преодоления блокировок.

- Мистификация. Она представляет собой маскировку под системные запросы.

- Использование в корыстных целях недостатков операционной системы и языка программирования.

- Перехват данных.

- Использование вирусов.

- Дистанционное фотографирование.

- Умышленный вывод механизмов защиты из строя.

Разумеется, это далеко не полный перечень путей незаконного получения конфиденциальных данных.

Методы защиты информации от несанкционированного доступа

Нарушение конфиденциальности данных предполагает незапланированное, противоправное ознакомление, обработку, копирование, модификацию, уничтожение сведений, внедрение вирусов, разрушающих программное обеспечение. Все эти действия нарушают положения нормативных актов, регламентирующих порядок использования данных.

Существующие сегодня средства защиты информации от несанкционированного доступа служат для предупреждения проникновения злоумышленников в базы, содержащие важные для пользователей сведения. Сегодня в сфере охраны данных от противоправных действий выделяют несколько направлений:

- Недопущение нарушителей к компьютерной среде. В рамках этого направления используются технические средства защиты информации от несанкционированного доступа, позволяющие идентифицировать злоумышленника и пресечь его действия на начальной стадии внедрения в сеть.

- Создание специальных программных продуктов, обеспечивающих защиту вычислительной среды.

- Использование средств защиты информации от несанкционированного доступа для конкретного компьютера.

Необходимо понимать, что для решения той или иной задачи, связанной с обеспечением конфиденциальности данных, используются разные методы и технологии.

Нормативная база

Требования к защите информации от несанкционированного доступа, характеристики, функции, классификация средств и методов устанавливаются специальными нормативными актами.

Органом, уполномоченным осуществлять контроль соблюдения предписаний, является Государственная техническая комиссия.

К основным нормативным документам по защите информации от несанкционированного доступа следует отнести:

- «Автоматизированные системы. Классификация АС, требования к защите информации от несанкционированного доступа».

- «Средства ВТ. Показатели защищенности от несанкционированного доступа».

Технические средства

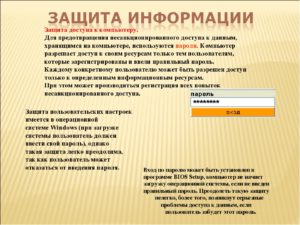

Их разделяют на встроенные и внешние. К первым относят такие способы защиты информации от несанкционированного доступа, как установка пароля на BIOS, операционную систему, СУБД (систему управления базами данных). Во вторую группу входят методы, направленные на усиление существующих средств или внедрение в них дополнительных функций. Среди них выделяют:

- Аппаратные способы доверенной загрузки.

- Аппаратно-программные системы разделения полномочий на доступ между пользователями.

- Методы усиленной аутентификации соединений.

Рассмотрим отдельно каждый указанный вид защиты информации от несанкционированного доступа.

Аппаратные средства

Они представляют собой продукты, которые иногда именуют «электронным замком».

Функции этих средств состоят в обеспечении надежной идентификации пользователя, проверке целостности ПО определенного компьютера.

Как правило, аппаратные средства выглядят в виде платы расширения ПК, в которой установлено соответствующее программное обеспечение. Оно записывается или на флеш-память, или на жесткий диск.

Принцип действия аппаратных средств достаточно прост. В ходе загрузки ПК активируется BIOS и защитные платы. После этого запрашивается идентификатор пользователя. Он сравнивается с данными, хранящимися на флеш-памяти.

Идентификатор можно дополнительно защитить паролем. После этого активируется операционная система компьютера или платы. После этого идет запуск программы проверки ПО.

Обычно проводится анализ системных областей диска, загрузочные элементы, файлы, проверка которых запрошена самим пользователем.

Анализ проводится на основе или имитовставки, или хеширования алгоритма. Результат сравнивается с данными, находящимися на флеш-памяти.

В случае выявления отличий от эталона, плата блокирует последующую работу, а на экране появляется соответствующее сообщение.

Если различия не обнаружены, управление с платы передается ПК, и осуществляется дальнейшая загрузка. Процессы идентификации и анализа фиксируются в журнале.

Существенным преимуществом технических элементов защиты является высокая их надежность. Кроме этого, они просты в использовании и стоят недорого. Как правило, если у ПК один пользователь, то такого продукта вполне достаточно для сохранения конфиденциальности данных.

Аппаратно-программные системы

Они применяются, если у одного ПК несколько пользователей. Эти программные средства защиты информации от несанкционированного доступа обеспечивают разделение полномочий лиц, работающих с компьютером.

Задачи по сохранению конфиденциальности данных решаются путем установления для конкретных пользователей:

- запретов на запуск определенных процессов и приложений;

- разрешений на совершение отдельных типов действий.

Организация защиты информации от несанкционированного доступа с помощью аппаратно-программных средств может осуществляться по-разному.

Обычно в ходе запуска системы активируется и программа, обеспечивающая сохранение конфиденциальности данных. Она находится в памяти ПК в качестве резидентного модуля.

Программа позволяет контролировать действия пользователей, запускающих приложения и обращающихся к тем или иным сведениям.Действия субъектов фиксируются в журнале. Доступ к нему имеет только администратор, отвечающий за безопасность.

Состав аппаратно-программных средств

В этих комплексах присутствует плата доверенной загрузки. Она служит для дополнительной проверки целостности ПО системы защиты на жестком диске. Плата – это аппаратная часть. Программный элемент представлен резидентным модулем. Он располагается в специальном каталоге.

Стоит сказать, что аппаратно-программные средства вполне можно использовать на ПК, с которым работает один пользователь. В этом случае может блокироваться доступ к установке и запуску приложений, которые в работе не участвуют.

Усиленная аутентификация

Она используется тогда, когда функционирование рабочих станций в сети должно соответствовать определенным требованиям к защите информации от несанкционированного доступа со стороны этой сети и от изменения или самих данных, или ПО. Усиленную аутентификацию применяют и в том случае, когда необходимо предотвратить запуск процессов ненадлежащим пользователем.

Суть метода

В качестве одной из ключевых задач защиты данных выступает обеспечение идентификации и проверки подлинности пользователя сети. Распознать субъекта можно по тому, что он собой представляет, что имеет и что знает. Рассмотрим суть метода подробнее.

Что пользователь знает? Свой логин (имя) и пароль. Именно эта информация лежит в основе парольной идентификации. Недостаток этой схемы в том, что пользователю необходимо часто запоминать сложные комбинации.

Часто выбирается простой пароль, который легко можно подобрать. Некоторые пользователи записывают сложные комбинации на бумаге, в блокнот и пр.

Соответственно, в случае утери пароль может попасть к ненадлежащим лицам.

Если используется только такая защита, необходимо предпринять меры по обеспечению управления создания сложных комбинаций, сроком их действия и своевременного их удаления. Эти задачи можно решить при помощи криптографического закрытия паролей.

Что пользователь имеет? Разумеется, у него есть специальный ключ, т. е. уникальный идентификатор (смарт-карта, криптографический ключ и пр.). На нем зашифрована запись пользователя в общей базе. Вариант с идентификатором считается более надежным. Однако в этом случае уникальный ключ должен быть всегда при пользователе.

Как правило, его присоединяют к брелоку с ключами, который нередко оставляют по забывчивости дома или банально теряют. Во избежание таких ситуаций целесообразно поручить выдачу идентификаторов администратору. Каждое утро пользователи будут получать свой ключ, о чем в специальном журнале будет делаться запись.

Вечером идентификаторы следует сдавать администратору.

Что собой представляет пользователь? У каждого субъекта есть только ему присущие признаки. Они используются для биометрической идентификации.

В качестве «ключа» может выступать отпечаток пальца, ладони, рисунок глазной оболочки и пр. Сегодня такой способ защиты считается наиболее надежным. При этом пользователям нет необходимости иметь что-то с собой.В ближайшей перспективе стоимость систем биометрической идентификации станет доступной для всех компаний.

Шифрование

Изменение данных является в настоящее время одним из распространенных программных способов защиты сведений. Шифрование позволяет преобразовать информацию в данные, недоступные для понимания посторонними лицами.

Используется этот способ преимущественно для передачи секретной информации. Зашифровать можно абсолютно любые данные: рисунок, текст, звук и пр. Преобразование сведений используется с того времени, как возникла необходимость скрыть что-то от врага.

Кодирование и раскодирование информации осуществляется методами криптологии. В это науке выделяют два направления: криптографию и криптоанализ. Первая изучает способы шифрования, а вторая – методы расшифровки.

Особенности шифрования

Предполагается, что алгоритм преобразования информации всем известен. Однако ключ, с помощью которого можно прочитать сообщение, отсутствует. В этом состоит отличие шифрования и простого кодирования. Во втором случае для получения сведений достаточно знать алгоритм их изменения.

Ключ является параметром, по которому можно выбрать конкретное преобразование информации из всего множества вариантов, которые предусматривает алгоритм. Если пользователь его знает, то может без всяких проблем зашифровывать и расшифровывать данные.

Шифры разделяют на две категории: несимметричные и симметричные. В последнем случае один ключ может использоваться и для шифрования, и для расшифровки. Несимметричные шифры создаются одним ключом, а вскрываются – другим. При этом первый доступен любому пользователю, а второй – только получателю данных.

Немаловажным свойством преобразованной информации считается ее криптостойкость. Она представляет собой устойчивость к расшифровке при отсутствии ключа. Алгоритм будет считаться стойким, если для его раскрытия необходимы недостижимые вычислительные ресурсы, огромный объем перехваченных сведений либо такой период, что по его истечении зашифрованная информация потеряет актуальность.

Заключение

Выбор того или иного средства защиты осуществляется в зависимости от разных факторов. Большое значение имеют выявленные и потенциальные угрозы, технические характеристики ПК. Нельзя сказать, что аппаратный метод защиты будет однозначно надежнее программного.

Анализ объекта защиты, выявление угроз – задачи крайне сложные. Их решение целесообразно поручать профессионалам.

Защита рабочих станций от несанкционированного доступа при помощи Secret Disk Enterprise

Защита информации от несанкционированного доступа (НСД) — комплексная задача, которая решается продуктами разных классов. В данной статье мы рассмотрим, как продукт, обеспечивающий криптографическую защиту хранимых данных, может применяться для защиты от НСД.

1. Введение

2. Методы получения несанкционированного доступа

3. Защита от нештатной загрузки операционной системы

4. Защита от хищения носителей информации

5. Реализация защищенного обмена конфиденциальными данными

6. Выводы

Введение

Несанкционированный доступ к конфиденциальной информации — основная угроза информационной безопасности, о которой следует помнить при построении системы защиты.

Для защиты информации, обрабатываемой на рабочих станциях, от НСД должен применяться целый комплекс мер: обеспечение надежной аутентификации, реализация правил разграничения доступом, контроль утечек информации на съемные носители и по сети и многие другие.

Классические методы защиты от НСД основаны на применении одного из продуктов класса СЗИ от НСД. Эти продукты разрабатываются в соответствии с руководящим документом «Средства вычислительной техники. Защита от несанкционированного доступа к информации.

Показатели защищенности от несанкционированного доступа к информации», выпущенным Гостехкомиссией России (ныне ФСТЭК России) в 1992 году.С момента появления этого документа изменилось очень многое — возникли новые способы атак, новые каналы утечки информации, и в целом данный документ не охватывает весь спектр актуальных угроз безопасности. Современные реалии требуют от специалистов по информационной безопасности использовать широкий набор средств разных классов для обеспечения высокого уровня защиты. Обязательным дополнением к СЗИ от НСД являются средства шифрования информации.

Продукт Secret Disk Enterprise, подробный обзор которого мы публиковали ранее, является криптографическим средством защиты и позволяет реализовать ряд мер, снижающих угрозу НСД к информации.

Методы получения несанкционированного доступа

Существует множество методов, с помощью которых злоумышленники получают несанкционированный доступ к конфиденциальной информации. В целом все способы можно разделить на четыре основные группы:

- Несанкционированный доступ внешним нарушителем при наличии физического доступа к компьютеру.

- Несанкционированный доступ к информации при ее передаче за пределы контролируемой зоны.

- Утечка информации, вызванная внутренним нарушителем, имеющим легитимный доступ к данным.

- Удаленное проникновение на компьютер и похищение данных с помощью эксплуатации уязвимостей или использования вредоносного программного обеспечения.

В первом случае нарушитель, не являющийся пользователем рабочего места, но имеющий физический доступ к компьютеру с конфиденциальной информацией, может выполнить различные локальные атаки, например, загрузку с внешнего носителя и копирование информации с жесткого диска, или совершить кражу носителей информации.

Данная угроза имеет наибольшую актуальность для организаций, работающих в сфере услуг и обслуживания. В таких компаниях открыт свободный доступ для посетителей, и злоумышленник может отвлечь оператора или использовать один из свободных компьютеров для проведения атаки. Если же говорить о краже — от данной угрозы не защищена ни одна компания.

Известно много случаев, когда ограбление планировалось с одной целью — похитить жесткие диски с ценными коммерческими данными.

Для защиты от нежелательных манипуляций злоумышленника с компьютерами можно использовать разные подходы. Классическим методом является физическая защита портов ввода-вывода, использование аппаратных плат доверенной загрузки и другие сложные меры, которые требуют существенных затрат и тормозят бизнес-процессы.

Криптографические средства могут решить эту проблему проще, обеспечив полное шифрование данных на жестких дисках и предоставляя доступ пользователю только после надежной аутентификации.

Дополнительно данный способ защиты позволит нивелировать угрозу кражи носителей — злоумышленник не сможет прочитать информацию с похищенного жесткого диска.

Второй случай — несанкционированный доступ при передаче информации за пределы контролируемой зоны — очень обширен из-за наличия большого числа возможных каналов передачи. Данные могут передаваться через глобальные сети по различным протоколам и через множество сервисов.

Существует масса видов атак и угроз — перехват трафика, подделка адресов, взлом сервисов хранения файлов и так далее. Все эти угрозы находятся за пределами защищаемого периметра и средства защиты могут только блокировать передачу данных, но не могут обеспечить их безопасность.Кроме того, информацию за пределы периметра могут выносить с помощью съемных носителей — дисков, флеш-накопителей, внешних жестких дисков, — и эти данные также нельзя контролировать.

Единственный способ сохранить конфиденциальные данные в тайне — использовать криптографические преобразования, чтобы защитить информацию от НСД и позволить работать с ней только легитимному получателю данных.

В остальных случаях криптографическая защита бессильна — шифрование не может обеспечить защиту от утечки информации со стороны пользователя, имеющего легитимный доступ к данным, и защитить данные от удаленного проникновения через уязвимости и вредоносное ПО, т. к. данные виды атак действуют от имени пользователя.

Защита от нештатной загрузки операционной системы

Средство криптографической защиты Secret Disk Enterprise обладает функцией полнодискового шифрования с собственным загрузчиком операционной системы, что позволяет реализовать гарантированную защиту от получения доступа к данным через загрузку нештатной операционной системы.

Secret Disk Enterprise обеспечивает шифрование всех данных на локальных жестких дисках и позволяет получить доступ к информации и загрузить операционную систему только легитимному пользователю.

Авторизация выполняется в собственном загрузчике, работающем до загрузки операционной системы.

Рисунок 1. Загрузчик Secret Disk Enterprise с поддержкой двухфакторной аутентификации

Дополнительная защита обеспечивается поддержкой двухфакторной аутентификации с помощью электронных ключей JaCarta и eToken. Синхронизация с Microsoft Active Directory делает управление системой по-настоящему удобным — администратору нет необходимости вести разные базы пользователей для средства защиты и операционной системы.

Рисунок 2. Управление учетными записями пользователей с поддержкой интеграции с Active Directory в Secret Disk Enterprise

Защита от хищения носителей информации

Функции Secret Disk Enterprise по полнодисковому шифрованию защищают данные в случае кражи жестких дисков, не позволяя злоумышленнику получить доступ к информации с украденного носителя. Но существует проблема хищения других носителей информации, используемых в работе любой организации.

Для решения данной проблемы в продукте Secret Disk Enterprise реализованы функции по шифрованию файлов на внешних носителях — съемных дисках, флеш-накопителях и т. д.

Шифрование выполняется прозрачно для пользователя, и работа с защищенными данными возможна с любого защищаемого компьютера в рамках сети при условии предоставления доступа пользователю данного компьютера.

Рисунок 3. Шифрованные диски, разделы и папки в Secret Disk EnterpriseВсе преобразования в Secret Disk Enterprise выполняются по криптостойким алгоритмам с использованием сторонних служб криптографии (КриптоПро CSP и ViPNet CSP) или с помощью встроенной службы Microsoft Windows. Сторонние службы позволяют обеспечить соответствие криптографической защиты требованиям российских регуляторов, но требуют дополнительных затрат на лицензирование.

Реализация защищенного обмена конфиденциальными данными

Многим компаниям необходимо обмениваться конфиденциальными данными с контрагентами, заказчиками и другими внешними субъектами, поэтому процесс передачи закрытой информации по внешним каналам связи или с использованием съемных носителей необходимо защищать.

С помощью Secret Disk Enterprise защита реализуется путем размещения передаваемых данных в шифрованных файл-контейнерах. Доступ к файл-контейнеру можно получить лишь с помощью ввода специального пароля, который известен только создателю контейнера.

Передача пароля должна осуществляться по каналу связи, отличному от того, через который передан шифрованный контейнер: например, если файл отправлен по электронной почте, пароль может быть передан по телефону или в SMS-сообщении.

В случае если злоумышленник перехватит файл-контейнер и не будет обладать паролем, он не сможет получить доступ к конфиденциальной информации. Для дополнительной защиты Secret Disk Enterprise самостоятельно каждый раз при подготовке контейнера к отправке генерирует случайный пароль, не позволяя пользователю задать простую и небезопасную комбинацию символов.

Рисунок 4. Автоматически сгенерированный пароль от шифрованного контейнера Secret Disk Enterprise

Работа с шифрованными контейнерами осуществляется прозрачно для пользователя на компьютере, где был создан контейнер. Для получателя контейнера работа с ним также не составляет большого труда — достаточно установить бесплатную программу Secret Disk Reader и ввести пароль к контейнеру.

В отличие от обычных файловых архивов, которые также поддерживают функции шифрования, файл-контейнер не предполагает сжатие данных внутри себя, а потому при монтировании его как виртуального логического тома не создаются временные файлы с незащищенными данными, которые злоумышленник сможет прочитать, анализируя содержимое компьютера.

Рисунок 5. Работа с шифрованными контейнерами в Secret Disk Enterprise

Secret Disk Enterprise позволяет использовать шифрованные контейнеры для двустороннего обмена информацией: получатель может не только читать файлы из контейнера, но также помещать в него новые файлы и модифицировать существующие, что позволяет наладить полностью защищенный обмен конфиденциальными данными по любым небезопасным каналам связи.

Выводы

Продукт Secret Disk Enterprise выполняет максимум функций по защите информации от НСД на рабочих станциях для своего класса.

Полный набор возможностей по шифрованию дисков, разделов, устройств и папок позволяют обеспечить эффективную защиту конфиденциальной информации от физического несанкционированного доступа.

Возможность создания шифрованных контейнеров и работы с ними Secret Disk Enterprise обеспечивают защиту информации от НСД при ее передаче партнерам, заказчикам и другим внешним субъектам.

Криптографические средства, так же, как и другие виды средств защиты, не могут сами по себе обеспечить полную защиту от НСД к информации на рабочих станциях.Данная задача должна решаться в комплексе и требует применения средств защиты разных классов — антивируса, DLP-системы, классического СЗИ от НСД, средства криптографической защиты и других. Только при одновременной работе всех этих продуктов можно с уверенностью заявлять о реализации максимальной защиты от НСД.

В качестве средства криптографической защиты Secret Disk Enterprise может с успехом применяться как один из элементов системы защиты любого уровня.

Методы защиты информации от несанкционированного доступа и копирования (стр. 3 из 4)

В разделе криптографических систем с открытым ключом было показано, что при всех преимуществах современных систем шифрования они не позволяют обеспечить аутентификацию данных. Поэтому средства аутентификации должны использоваться в комплексе и криптографическими алгоритмами.

Иногда нет необходимости зашифровывать передаваемое сообщение, но нужно его скрепить электронной подписью. В этом случае текст шифруется закрытым ключом отправителя и полученная цепочка символов прикрепляется к документу.

Получатель с помощью открытого ключа отправителя расшифровывает подпись и сверяет ее с текстомВ 1991 г.

Национальный институт стандартов и технологии (NIST) предложил для появившегося тогда алгоритма цифровой подписи DSA (Digital Signature Algorithm) стандарт DSS (Digital Signature Standard), в основу которого положены алгоритмы Эль-Гамаля и RSA.

2.2.Методы защиты информации в Internet

Сегодня самая актуальная для Internet тема — проблема защиты информации.

Сеть стремительно развивается в глобальных масштабах, и все большее распространение получают системы внутренних сетей (intranet, интрасети).

Появление на рынке новой огромной ниши послужило стимулом как для пользователей, так и для поставщиков сетевых услуг к поиску путей повышения безопасности передачи информации через Internet.

Проблема безопасности в Internet подразделяется на две категории: общая безопасность и вопросы надежности финансовых операций.

Успешное разрешение проблем в сфере финансовой деятельности могло бы открыть перед Internet необозримые перспективы по предоставлению услуг для бизнеса.

В борьбу за решение этой проблемы включились такие гиганты в области использовани кредитных карточек, как MasterCard и Visa, а также лидеры компьютерной индустрии Microsoft и Netscape. Все это касается «денежных» дел; наша же статья посвящена проблеме общей безопасности.

Задача исследований в этой области — решение проблемы конфиденциальности. Рассмотрим для примера передачу сообщений электронной почты с одного SMTP-сервера на другой. В отдельных случаях эти сообщения просто переписываются с одного жесткого диска на другой как обыкновенные текстовые файлы, т. е. прочитать их смогут все желающие.

Образно говоря, механизм доставки электронной почты через Internet напоминает ситуацию, когда постиранное белье вывешивается на улицу, вместо того чтобы отжать его в стиральной машине.

Не важно, содержатся ли в послании какая-то финансовая информация или нет; важно следующее — любая пересылаемая по Internet информаци должна быть недоступна для посторонних.

Кроме конфиденциальности пользователей также волнует вопрос гарантий, с кем они сейчас «беседуют». Им необходима уверенность, что сервер Internet, с которым у них сейчас сеанс связи, действительно является тем, за кого себя выдает; будь то сервер World-Wide Web, FTP, IRC или любой другой.Не составляет особого труда имитировать (то ли в шутку, то ли с преступными намерениями) незащищенный сервер и попытаться собрать всю информацию о вас.

И, конечно же, поставщики сетевых услуг также хотели бы быть уверенными, что лица, обращающиеся к ним за определенными ресурсами Internet, например, электронной почтой и услугами IRC, действительно те, за кого себя выдают.

2.3.Метод парольной защиты

Законность запроса пользователя определяется по паролю, представляющему собой, как правило, строку знаков. Метод паролей считается достаточно слабым, так как пароль может стать объектом хищения, перехвата, перебора, угадывания. Однако простота метода стимулирует поиск путей его усиления.

Для повышения эффективности парольной защиты рекомендуется:

выбирать пароль длиной более 6 символов, избегая распространенных, легко угадываемых слов, имен, дат и т.п.;

использовать специальные символы;

пароли, хранящиеся на сервере, шифровать при помощи односторонней функции;

файл паролей размещать в особо защищаемой области ЗУ ЭВМ, закрытой для чтения пользователями;

границы между смежными паролями маскируются;

комментарии файла паролей следует хранить отдельно от файла;

периодически менять пароли;

предусмотреть возможность насильственной смены паролей со стороны системы через определенный промежуток времени;

использовать несколько пользовательских паролей: собственно пароль, персональный идентификатор, пароль для блокировки/разблокировки аппаратуры при кратковременном отсутствии и т.п.

В качестве более сложных парольных методов используется случайная выборка символов пароля и одноразовое использование паролей. В первом случае пользователю (устройству) выделяется достаточно длинный пароль, причем каждый раз для опознавания используется часть пароля, выбираемая случайно.

При одноразовом использовании пароля пользователю выделяется не один, а большое количество паролей, каждый из которых используется по списку или по случайной выборке один раз.В действительно распределенной среде, где пользователи имеют доступ к нескольким серверам, базам данных и даже обладают правами удаленной регистрации, защита настолько осложняется, что администратор все это может увидеть лишь в кошмарном сне.

2.4.Административные меры защиты

Проблема защиты информации решается введением контроля доступа и разграничением полномочий пользователя.

Распространённым средством ограничения доступа (или ограничения полномочий) является система паролей. Однако оно ненадёжно.

Опытные хакеры могут взломать эту защиту, «подсмотреть» чужой пароль или войти в систему путём перебора возможных паролей, так как очень часто для них используются имена, фамилии или даты рождения пользователей.

Более надёжное решение состоит в организации контроля доступа в помещения или к конкретному ПК в ЛВС с помощью идентификационных пластиковых карточек различных видов.

Использование пластиковых карточек с магнитной полосой для этих целей вряд ли целесообразно, поскольку, её можно легко подделать.

Более высокую степень надёжности обеспечивают пластиковые карточки с встроенной микросхемой – так называемые микропроцессорные карточки (МП – карточки, smart – card). Их надёжность обусловлена в первую очередь невозможностью копирования или подделки кустарным способом.

Кроме того, при производстве карточек в каждую микросхему заносится уникальный код, который невозможно продублировать. При выдаче карточки пользователю на неё наносится один или несколько паролей, известных только её владельцу.

Для некоторых видов МП – карточек попытка несанкционированного использования заканчивается её автоматическим «закрытием». Чтобы восстановить работоспособность такой карточки, её необходимо предъявить в соответствующую инстанцию.Установка специального считывающего устройства МП – карточек возможна не только на входе в помещения, где расположены компьютеры, но и непосредственно на рабочих станциях и серверах сети.

3. Защита корпоративной информации.

Однако при решении этой проблемы предприятия часто идут на поводу у компаний-подрядчиков, продвигающих один или несколько продуктов, решающих, как правило, частные задачи. Ниже рассмотрим наиболее общие подходы к комплексному решению задачи обеспечения безопасности информации.

Наиболее типичной ошибкой при построении системы защиты является стремление защитить всё и от всего сразу.

На самом деле определение необходимой информации (файлов, каталогов, дисков) и иных объектов информационной структуры, которые требуется защитить – первый шаг в построении системы информационной безопасности.

С определения этого перечня и следует начать: следует оценить, во сколько может обойтись потеря (удаление или кража) той или иной базы данных или, например, простой одной рабочей станции в течение дня.

Второй шаг – определение источников угроз. Как правило, их несколько.

Выделить источник угроз – значит, оценить его цели (если источник преднамеренный) или возможное воздействие (непреднамеренный), вероятность (или интенсивность) его появления.

Если речь идет о злоумышленных действиях лица (или группы лиц), то требуется оценить его организационные и технические возможности для доступа к информации (ведь злоумышленник может быть и сотрудником фирмы).

После определения источника угроз можно сформулировать угрозы безопасности информации. То есть что с информацией может произойти. Как правило, принято различать следующие группы угроз:

— несанкционированный доступ к информации (чтение, копирование или изменение информации, ее подлог и навязывание);

— нарушение работоспособности компьютеров и прикладных программ

— уничтожение информации.

В каждой из этих трех групп можно выделить десятки конкретных угроз, однако пока на этом остановимся. Заметим только, что угрозы могут быть преднамеренными и случайными, а случайные, в свою очередь, естественными (например, стихийные бедствия) и искусственными (ошибочные действия персонала).

Случайные угрозы, в которых отсутствует злой умысел, обычно опасны только в плане потери информации и нарушения работоспособности системы, от чего достаточно легко застраховаться.Преднамеренные же угрозы более серьезны с точки зрения потери для бизнеса, ибо здесь приходится бороться не со слепым (пусть и беспощадным в своей силе) случаем, но с думающим противником.

Построение системы защиты полезно проводить с принципами защиты, которые достаточно универсальны для самых разных предметных областей (инженерное обеспечение в армии, физическая безопасность лиц и территорий , и т. д.)

— Адекватность (разумная достаточность). Совокупная стоимость защиты (временные, людские и денежные ресурсы) должна быть ниже стоимости защищаемых ресурсов. Если оборот компании составляет 10 тыс. долларов в месяц, вряд ли есть смысл развертывать систему на миллион долларов (так, же как и наоборот).

Что такое:: защита от несанкционированного доступа к информации

27 сентября 2012, 15:52

В последнее время с развитием информационных технологий участились случаи компьютерных преступлений.

Компьютерные преступления — это преступления, совершенные с использованием компьютерной информации. При этом компьютерная информация является предметом и / или средством совершения преступления.

Преступными являются следующие виды действий:

1. Неправомерный доступ к охраняемой законом компьютерной информации.

2. Создание, использование и распространение вредоносных программ для ЭВМ или машинных носителей с такими программами.

3. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети.

Правовая охрана программ и баз данных

Охрана интеллектуальных прав, а также прав собственности распространяется на все виды программ для компьютера, которые могут быть выражены на любом языке и в любой форме, включая исходный текст на языке программирования и машинный код.

Однако правовая охрана не распространяется на идеи и принципы, лежащие в основе программы, в том числе на идеи и принципы организации интерфейса и алгоритма.

Правовая охрана программ для ЭВМ и баз данных впервые в полном объеме введена в Российской Федерации Законом «О правовой охране программ для электронных вычислительных машин и баз данных», который вступил в силу в 1992 году.

Защита от несанкционированного доступа к информации

Для защиты от несанкционированного доступа к данным, хранящимся на компьютере, используются пароли.

Компьютер разрешает доступ к своим ресурсам только тем пользователям, которые зарегистрированы и ввели правильный пароль.

Каждому конкретному пользователю может быть разрешен доступ только к определенным информационным ресурсам. При этом может производиться регистрация всех попыток несанкционированного доступа.

Что же происходит при несанкционированном доступе к информации.

Причины несанкционированного доступа к информации

1. ошибки конфигурации прав доступа (файрволов, ограничений на массовость запросов к базам данных),

2. слабая защищённость средств авторизации (хищение паролей, смарт-карт, физический доступ к плохо охраняемому оборудованию, доступ к незаблокированным рабочим местам сотрудников в отсутствие сотрудников),

3. ошибки в программном обеспечении,

4.злоупотребление служебными полномочиями (воровство резервных копий, копирование информации на внешние носители при праве доступа к информации),

5. прослушивание каналов связи при использовании незащищённых соединений внутри ЛВС,

6. использование клавиатурных шпионов, вирусов и троянов на компьютерах сотрудников.

Последствия несанкционированного доступа к информации

1. утечка персональных данных (сотрудников компании и организаций-партнеров),

2. утечка коммерческой тайны и ноу-хау,

3. утечка служебной переписки,

4. утечка государственной тайны,

5. полное либо частичное лишение работоспособности системы безопасности компании.

Программно-технические способы и средства обеспечения информационной безопасности

В литературе предлагается следующая классификация средств защиты информации.

1.Средства защиты от несанкционированного доступа (НСД):

2.Средства авторизации;

3.Мандатное управление доступом;

4.Избирательное управление доступом;

5.Управление доступом на основе паролей;

6.Журналирование (так же называется Аудит).

7.Системы анализа и моделирования информационных потоков (CASE-системы).

8.Системы мониторинга сетей:

9.Системы обнаружения и предотвращения вторжений (IDS/IPS).

10.Системы предотвращения утечек конфиденциальной информации (DLP-системы).

11.Анализаторы протоколов.

12.Антивирусные средства.

13.Межсетевые экраны.

14.Криптографические средства: Шифрование; Цифровая подпись.

15.Системы резервного копирования.

16.Системы бесперебойного питания: Источники бесперебойного питания;

17.Резервирование нагрузки;

18.Генераторы напряжения.

19.Системы аутентификации: Пароль;

20.Ключ доступа (физический или электронный);

21.Сертификат — выпущенный удостоверяющим центром электронный или печатный документ, подтверждающий принадлежность владельцу открытого ключа или каких-либо атрибутов;

22.Биометрия — система распознавания людей по одной или более характерных физических и поведенческих черт.

23.Средства предотвращения взлома корпусов и краж оборудования.

24.Средства контроля доступа в помещения.

25.Инструментальные средства анализа систем защиты: Мониторинговый программный продукт.

Обеспечить максимальную защиту информации можно только совокупностью нескольких способов.