Установка и первичная настройка Ubuntu-сервера — проверенный порядок действий

Установка Ubuntu Server: пошаговая инструкция, настройка, советы и рекомендации

Помимо всем известных десктопных версий операционных систем, есть еще и серверные. Они менее популярны в широких кругах, однако для некоторых становятся просто незаменимыми.

Исходя из названия понятно, что используются они в основном для содержания серверов. Однако никто не запрещает поставить такую ОС себе на компьютер. В статье мы расскажем, как произвести установку и настройку Ubuntu Server.

Сразу стоит отметить, что разбирается версия 18.04 LTS, однако инструкция применима и для всех других.

Установка Ubuntu Server 18.04 LTS

Дальше по тексту будет дано руководство по установке операционной системы, разделенное на этапы для простоты восприятия. Однако перед началом установки Ubuntu Server 18.04 стоит поговорить о системных требованиях. Ввиду того что серверная версия может запустится практически на каждом ПК, упомянуть их все же стоит:

- оперативная память — от 128 Мб;

- частота процессора — от 300 мГц;

- объем жесткого диска — от 500 Мб.

Если всем требованиям ваш компьютер удовлетворяет, значит, можно приступать непосредственно к установке Ubuntu Server.

Шаг 1: загрузка образа системы

Первостепенно потребуется загрузить образ операционной системы. Делать это необходимо лишь с официального сайта проекта, именно там находится самая последняя и самая стабильная версия Ubuntu. Итак, вот что вам необходимо сделать:

После того как вы нажмете по ссылке, начнется загрузка образа операционной системы. Дождитесь ее завершения и переходите к следующему шагу.

Шаг 2: запись образа на флешку

Если загрузка завершилась, значит, пора подготовить флешку, чтобы записать образ операционной системы на нее. Поскольку мы будем производить установку Ubuntu Server, нам подойдет любой флеш-накопитель.

Если все необходимое у вас под рукой, можно приступать к созданию загрузочного образа. Вставьте флешку в компьютер, установите на него же программу UNetbootin и выполните следующую инструкцию:

Как подключить JQuery к HTML-документу

Сразу после этого выскочит предупреждение, что все данные будут стерты с вашей флешки. Согласитесь с этим, чтобы запустился процесс создания загрузочного накопителя. Все, что остается делать, — ждать его завершения.

Шаг 3: запуск компьютера с флешки

После того как флешка была создана, не спешите ее вынимать из порта компьютера. Теперь нам необходимо запустить его непосредственно с USB-накопителя. Для этого потребуется выбрать в качестве диска для загрузки флешку.

Делается это через БИОС. Но чтобы не производить кучу настроек в нем, можно воспользоваться другим способ вызвать меню выбора накопителя для запуска.

Для этого всего-навсего во время запуска компьютера необходимо нажать одну из этих клавиш:Какая-то из них откроет нужное нам меню. В нем нужно выбрать название флешки и нажать Enter, после этого начнется непосредственно установка Ubuntu Server.

Шаг 4: первостепенная настройка системы

Установка Ubuntu Server 16.04, равно как и 18.04, начинается с первостепенной настройки, в процессе которой необходимо будет выбрать язык системы, регион, ввести никнейм и многое другое. Итак, вот что нужно делать:

Как только все вышеописанные действия будут выполнены, система при необходимости подгрузит все необходимые компоненты, а потом запустит утилиту для разметки дискового пространства.

Шаг 5: разметка дискового пространства

Разметку диска рекомендовано выполнять в автоматическом режиме. Так как ручная разметка бессмысленна, установщик сам создаст все необходимые разделы на диске. Итак, для того чтобы разметить диск, выполните следующие действия:

После этого появится еще одно окно, в котором необходимо подтвердить все действия, которые будут выполнены с диском. Для этого нажмите кнопку «Да». Разметка завершена.

Шаг 6: заключительный этап установки

Однако это еще не конец. Теперь необходимо выполнить заключительные настройки будущей системы. Пройдем по каждому параметру в отдельности:

Все сделано — осталось лишь перезапустить компьютер, предварительно вынув из компьютера флешку. Сделайте это и нажмите «Продолжить». При желании можете ознакомиться с видеоруководством по этой теме.

Первый запуск после установки Ubuntu Server

Теперь перейдем непосредственно к первому запуску установленной операционной системы. Расскажем, как авторизоваться в ней, проверить интернет-соединение и многое другое.

Шаг 1: авторизация

Запуская Ubuntu Server, каждый раз необходимо будет входить в систему. То есть вводить логин и пароль, который вы указывали при установке системы.

Чтобы это сделать, дождитесь, пока на экране появится надпись «login», и введите свой логин, после чего нажмите Enter. После этого нужно будет ввести пароль. Сделайте это и снова нажмите Enter.

Заметьте, что при вводе пароля никакие символы на экране не отображаются.

Шаг 2: проверка Сети

Теперь давайте проверим интернет-соединение. Делается это, как и все остальное в серверной версии, с помощью команд. Для начала проверим сетевые интерфейсы. Введите:

ifconfig

Если сетевой адаптер обнаружен системой, можно проверить и соединение, пропинговав какой-нибудь сервер, например Google. Для этого выполните:

ping 8.8.8.8

После этого должны начать автоматически появляться новые строки. Это означает, что интернет есть. Чтобы остановить поток, нажмите Ctrl+C.

Шаг 3: установка файлового менеджера MC

Рекомендуется сразу же произвести установку в Ubuntu Server MC — это файловый менеджер, который упростит работу с файлами. Инсталляция происходит путем ввода следующей команды:

sudo apt install mc

После ее выполнения начнется процесс установки. Дождитесь его завершения, после чего можно запустить и проверить в работе само приложение. Делается это путем ввода его названия.

Шаг 4: выход, перезагрузка и выключение

Напоследок расскажем, как выйти, перезагрузить или выключить компьютер, ведь он не будет у вас постоянно работать. Итак, чтобы выйти из своей учетной записи, необходимо ввести эту команду:

logout

Для перезагрузки компьютера введите команду:

reboot

Ну а для выключения своего ПК необходимо выполнить:

shutdown now

Заключение

Вот мы и разобрались, как происходит установка Ubuntu Server 18.04 LTS, более того, теперь вы знаете, как произвести первоначальную настройку, например, установить тот же файловый менеджер и проверить интернет-соединение. Остается лишь выучить множество консольных команд, чтобы комфортно себя чувствовать при работе с системой.

Источник

Начальная настройка сервера c Ubuntu 16.04

После создания нового сервера необходимо предпринять несколько шагов по его базовой настройке. Это повысит безопасность и удобство использования вашего сервера и заложит прочный фундамент для последующих действий.

Шаг 1 — Логин с рутовой учетной записью

Для того, чтобы осуществить вход на ваш сервер, вам необходимо знать публичный IP-адрес сервера.

Вам также потребуется пароль учетной записи пользователя root или закрытый ключ, если вы установили SSH-ключ для аутентификации.

Если вы ещё не зашли на сервер, возможно вы захотите ознакомиться с первым руководством данной серии, Как подключиться к дроплету по SSH, которое детально описывает этот процесс.

Если вы ещё не зашли на сервер, зайдите под учетной записью root при помощи следующей команды (замените выделенное красным на публичный IP-адрес вашего сервера):

- ssh root@IP_адрес_сервера

Завершите процесс входа, приняв предупреждение о подлинности хоста (host authenticity), если оно возникнет, а затем идентифицируя себя как root пользователя (с помощью пароля или секретного ключа). Если вы впервые заходите на сервер с использованием пароля, вам будет предложено изменить пароль учетной записи root.

Об учетной записи root

Пользователь root является администратором в среде Linux и имеет очень широкий набор привилегий (прав). Из-за повышенных привилегий root-аккаунта не рекомендуется пользоваться этой учетной записью на регулярной основе. Причиной этого является возможность случайно внести в систему деструктивные изменения.

Следующий шаг заключается в создании альтернативной пользовательской учетной записи с ограниченными привилегиями для повседневной работы. Мы продемонстрируем, как при необходимости получить расширенные полномочия во время использования этой учетной записи.

Шаг 2 — Создание нового пользователя

Выполнив вход с помощью учетной записи root-пользователя вы можете создать новую учетную запись, которую можно будет использовать для входа на сервер в дальнейшем.

В этом примере мы создаём новую учетную запись пользователя с именем «sammy». Вы можете использовать любое другое имя учетной записи, заменив текст, выделенный красным:

Вам зададут несколько вопросов, первым из которых будет пароль для новой учетной записи.

Задайте надёжный пароль и, по желанию, заполните дополнительную информацию. Вводить дополнительную информацию не обязательно, вы можете просто нажать ENTER в любом поле, которое хотите пропустить.

Шаг 3 — Привилегии пользователя «root»

Теперь у нас есть новая учетная запись со стандартными привилегиями. Однако иногда нам может потребоваться выполнять задачи с привилегиями администратора.

Во избежание необходимости выхода из-под учетной записи обычного пользователя и входа с учетной записью root-пользователя, мы можем настроить возможность использования режима так называемого «супер-пользователя», в котором наша обычная учетная запись временно получает привилегии root-пользователя. Это позволит нашему обычному пользователю выполнять команды с привилегиями администратора с помощью добавления слова sudo перед каждой командой.

Чтобы добавить эти привилегии нашей новой учетной записи, необходимо добавить ее в группу «sudo». По умолчанию, в Ubuntu 16.04 пользователи, входящие в группу «sudo», могут использовать команду sudo.

Из-под root-пользователя выполните следующую команду для добавления вашего нового пользователя в группу sudo (замените выделенное красным на имя вашей новой учетной записи):Теперь ваш пользователь сможет выполнять команды с привилегиями супер-пользователя! Вы можете найти более подробную информацию о том, как это работает в статье о файле Sudoers.

Для дальнейшего повышения безопасности вашего сервера, вы можете выполнить следующие шаги.

Шаг 4 — Настройка авторизации по открытому ключу (Рекомендуется)

Следующий шаг в усилении безопасности вашего сервера — это настройка авторизации по открытому ключу для вашего нового пользователя. Данная настройка повысит безопасность вашего сервера, требуя закрытый SSH ключ для входа.

Создание пары ключей

Если у вас ещё нет пары SSH-ключей, которая состоит из открытого и закрытого ключей, вам необходимо её создать. Если у вас уже есть ключ, который вы хотите использовать, перейдите к подразделу «Копирование открытого ключа».

Чтобы создать новую пару ключей, выполните следующую команду в терминале на вашей локальной машине (т.е. на вашем компьютере):

Если ваш локальный пользователь называется «localuser», вы увидите вывод следующего вида:

Вывод

Generating public/private rsa key pair.Enter file in which to save the key (/Users/localuser/.ssh/id_rsa):

Нажмите «ENTER», чтобы согласиться с адресом и именем файла (или введите другой адрес/имя файла).

Далее вам будет предложено ввести кодовую фразу для защиты ключа. Вы можете ввести кодовую фразу или оставить ее пустой.

Обратите внимание: Если вы оставите кодовую фразу пустой, вы сможете использовать закрытый ключ для авторизации без ввода кодовой фразы.

Если вы зададите кодовую фразу, вам потребуется и закрытый ключ и кодовая фраза для входа.

Добавление кодовой фразы к ключам является более безопасным, но оба метода имеют свои области применения и являются более безопасными, чем базовая авторизация паролем.

В результате этого, в поддиректории .ssh домашней директории пользователя localuser будет создан закрытый ключ id_rsa и открытый ключ id_rsa.pub. Не передавайте закрытый ключ никому, кто не должен иметь доступ к вашим серверам!

Копирование открытого ключа

После создания пары SSH-ключей, вам необходимо скопировать открытый ключ на ваш новый сервер. Мы опишем два простых способа сделать это.

Вариант 1. Использование ssh-copy-id

Если на вашей локальной машине установлен скрипт ssh-copy-id, вы можете установить ваш открытый ключ для любого пользователя, для которого вы знаете логин и пароль.

Запустите скрипт ssh-copy-id, указав имя пользователя и IP-адрес сервера, на который вы хотите установить ключ:

- ssh-copy-id sammy@IP_адрес_вашего_сервера

После того, как вы введёте пароль, ваш открытый ключ будет добавлен в файл .ssh/authorized_keys на вашем сервере. Соответствующий закрытый ключ теперь может быть использован для входа на сервер.

Вариант 2. Ручной перенос ключа

Если вы создали пару SSH-ключей, как описано в предыдущем пункте, выполните следующую команду в терминале на вашей локальной машине для печати открытого ключа (id_rsa.pub):

В результате выполнения данной команды на экран будет выведен ваш открытый SSH-ключ, выглядящий примерно так:

Содержимое id_rsa.pub

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDBGTO0tsVejssuaYR5R3Y/i73SppJAhme1dH7W2c47d4gOqB4izP0+fRLfvbz/tnXFz4iOP/H6eCV05hqUhF+KYRxt9Y8tVMrpDZR2l75o6+xSbUOMu6xN+uVF0T9XzKcxmzTmnV7Na5up3QM3DoSRYX/EP3utr2+zAqpJIfKPLdA74w7g56oYWI9blpnpzxkEd3edVJOivUkpZ4JoenWManvIaSdMTJXMy3MtlQhva+j9CgguyVbUkdzK9KKEuah+pFZvaugtebsU+bllPTB0nlXGIJk98Ie9ZtxuY3nCKneB+KjKiXrAvXUPCI9mWkYS/1rggpFmu3HbXBnWSUdf localuser@machine.local

Выделите открытый ключ и скопируйте его в буфер обмена.

Чтобы сделать возможным использование SSH-ключа для авторизации с учетной записью нового удалённого пользователя (remote user), вам необходимо добавить открытый ключ в специальный файл в домашней директории этого пользователя.

На сервере, осуществив вход с учетной записью root-пользователя, выполните следующие команды для переключения на нового пользователя (замените demo на ваше имя пользователя):

Теперь вы находитесь в домашней директории нового пользователя.Создайте новую директорию под названием .ssh и ограничьте права на доступ к ней при помощи следующих команд:

- mkdir ~/.ssh

- chmod 700 ~/.ssh

Теперь откройте файл в директории .ssh с названием authorized_keys в текстовом редакторе. Мы будем использовать nano для редактирования файла:

- nano ~/.ssh/authorized_keys

Далее добавьте ваш открытый ключ (который должен быть в буфере обмена) путем вставки в текстовый редактор.

Нажмите CTRL-X для закрытия файла, затем y для сохранения внесенных изменений, затем ENTER для подтверждения имени файла.

Теперь ограничьте права на доступ к файлу authorized_keys при помощи следующей команды:

- chmod 600 ~/.ssh/authorized_keys

Введите следующую команду один раз для возврата к пользователю root.

Теперь вы можете заходить на сервер по SSH с учетной записью вашего нового пользователя, используя закрытый ключ для авторизации.

Чтобы узнать больше о том, как работает авторизация по ключам, ознакомьтесь с этим руководством: Как настроить авторизацию по SSH-ключам на сервере Linux.

Шаг 5 — Отключение входа по паролю

Теперь, когда вы можете использовать SSH-ключи для входа на сервер, мы можем ещё больше обезопасить сервер путём отключения аутентификации по паролю.

В результате этого осуществлять доступ к серверу по SSH можно будет только с использованием вашего открытого ключа.

Иными словами, для входа на ваш сервер (за исключением использования консоли), вам необходимо будет иметь закрытый ключ, парный открытому ключу, установленному на сервере.

Внимание: Отключайте аутентификацию по паролю только в том случае, если вы установили открытый ключ так, как описано на шаге 4. В противном случае вы можете потерять доступ к вашему серверу.

Для отключения аутентификации по паролю выполните описанные ниже шаги.

Начните с открытия конфигурационного файла в текстовом редакторе под пользователем root или пользователем с правами sudo:

- sudo nano /etc/ssh/sshd_config

Найдите строку с PasswordAuthentication, раскомментируйте её, удалив # в начале строки, затем измените значение на no. Теперь строка должна выглядеть вот так:

sshd_config — Отключение входа по паролю

PasswordAuthentication no

В этом же файле две другие настройки, необходимые для отключения аутентификации по паролю, уже имеют корректные настройки по умолчанию, не изменяйте эти настройки, если вы ранее не изменяли этот файл:

sshd_config — Важные настройки по умолчанию

PubkeyAuthentication yesChallengeResponseAuthentication no

После внесения изменений в этот файл, сохраните и закройте его (CTRL-X, затем Y, далее ENTER)

Перезапустите демон SSH:

- sudo systemctl reload sshd

Теперь аутентификация по паролю отключена. Ваш сервер доступен для входа через SSH только с помощью ключа.

Шаг 6 — Тестовый вход на сервер

Теперь, перед тем, как выйти с сервера, проверьте свои настройки. Не отключайтесь от сервера до тех пор, пока не убедитесь, что можете зайти на него через SSH.

В новом окне Терминала на вашей локальной машине войдите на сервер, используя созданный нами ранее аккаунт. Для этого введите команду (заменяя выделенное вашим именем пользователя и IP адресом):

- ssh sammy@IP_адрес_вашего_сервера

Если вы настроили аутентификацию с использованием открытого ключа для вашего пользователя, следуя инструкциям на шаге 4 и 5, для входа будет использован ваш закрытый ключ.

Внимание: Если вы создали пару ключей с использованием кодовой фразы, сервер запросит эту кодовую фразу в процессе входа. Если вы не задавали эту кодовую фразу, вы войдёте на сервер автоматически.

После предоставления аутентификационных данных, вы войдёте на сервер с помощью учётной записи вашего нового пользователя.

Если вам необходимо выполнить команду с привилегиями root наберите «sudo» перед командой:

Шаг 7 — Настройка базового файрвола

Серверы на Ubuntu 16.04 могут использовать файрвол UFW для разрешения соединений избранных сервисов. Мы легко можем настроить этот базовый файрвол.

Различные приложения могут создавать свои профили для UFW при установке. Эти профили позволяют UFW управлять этими приложениями по их именам. Сервис OpenSSH, который мы используем для соединения с сервером, также имеет свой профиль в UFW.

Убедиться в этом можно выполнив команду:

Вывод

Available applications: OpenSSH

Нам необходимо убедиться, что файрвол разрешает SSH-соединения, и мы сможем зайти на сервер в следующий раз. Мы можем разрешить SSH-соединения следующей командой:

Далее включим файрвол командой:

Наберите y и нажмите ENTER для продолжения. Вы можете убедиться, что SSH-соединения разрешены, следующей командой:

Вывод

Status: active To Action From— —— —-OpenSSH ALLOW AnywhereOpenSSH (v6) ALLOW Anywhere (v6)

Если вы устанавливаете и настраиваете дополнительные приложения и сервисы, вам будет необходимо настроить файрвол для разрешения входящего трафика для этих приложений. Вы можете ознакомиться с наиболее распространёнными операциями с UFW в этой статье.

Что дальше?

Теперь у вас есть хорошо настроенный сервер. Далее вы можете устанавливать на него любое необходимое программное обеспечение.

Установка Ubuntu Server 16.04 пошагово

Дистрибутив Ubuntu от Canonical известен в первую очередь как система, ориентированная для начинающих.

Но кроме версии для рабочего стола, Canonical выпускает еще несколько редакций, среди которых версия для облака и для серверов.

Серверная версия отличается наличием пакетов и настроек, характерных для сервера, например, по умолчанию включен брандмауэр, а также нет графического интерфейса.

В этой статье мы рассмотрим как выполняется установка Ubuntu Server 16.04 пошагово на обычный компьютер или сервер. Мы подробно разберем каждый шаг, который вам предстоит выполнить. Статья больше ориентирована на новичков.

Системные требования

Ubuntu Server 16.04 имеет следующие минимальный системные требования:

- Процессор с частотой 300 МГц;

- Оперативная память: 192 Мб;

- Место на диске: 1 Гб;

- Графическая карта и монитор с разрешением 640×480 или больше;

- Возможность загрузки с CD или USB.

В серверной версии используется только псевдографический интерфейс, поэтому она может быть установлена даже на старые компьютеры.

Установка Ubuntu Server 16.04

Установка будет проходить в псевдографическом интерфейсе, поэтому сразу лучше рассмотреть основные клавиши управления. Для перемещения по пунктам меню используйте кнопки со стрелками или кнопку Tab. Для выбора пункта или активации кнопки нажмите Enter, а для того чтобы установить флажок, нажмите Пробел. Это все что вам понадобится.

Шаг 1. Загрузка образа

Сначала нужно скачать установочный образ и записать его на флешку. Скачать Ubuntu Server 16.04 вы можете на официальном сайте. На данный момент доступны версии 16.04 и 16.10. Процесс установки для них мало отличается. Но первая — это стабильная версия и именно ее рекомендуется использовать для серверов:

Шаг 2. Запись на флешку

Для записи образа на флешку можно использовать утилиту dd:

dd if=~/ubuntu-server-16.04_amd64.iso of=/dev/sdb1

Здесь /dev/sdb1 — имя вашей флешки, у вас может отличаться, поэтому будьте внимательны и замените на свое значение.

Шаг 3. Настройка BIOS

Я не буду описывать как настроить BIOS на загрузку с флешки. Просто перезагрузите компьютер, откройте меню BIOS и выставьте вашу флешку первой среди устройств загрузки.

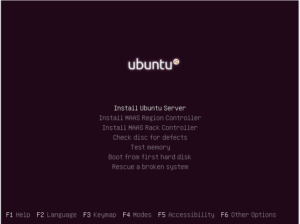

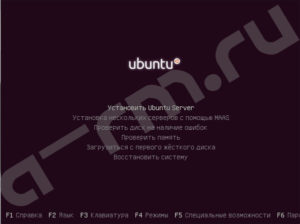

Шаг 4. Начало установки

Сразу после перезагрузки вы увидите экран с предложением выбрать язык будущей системы:

Шаг 5. Меню установщика

Для начала установки выберите первый пункт:

Шаг 6. Местоположение

Выберите вашу страну, это нужно для настройки часового пояса:

Шаг 7. Настройка раскладки

На вопрос об определении раскладки нажатием клавиш ответьте Нет:

Затем выберите страну и раскладку из списка:

Шаг 8. Клавиша для смены раскладки

Выберите клавишу для смены раскладки:

Шаг 9. Имя компьютера

Выберите имя своего компьютера. Если вы уже знаете какой домен будете использовать можно сделать чтобы оно соответствовало ему:

Шаг 10. Имя пользователя

В Ubuntu отключен вход от имени суперпользователя по умолчанию. Нам нужно указать имя пользователя, которого вы будете использовать для управления системой. Введите ваше полное имя, оно будет отображаться в информации о пользователе:

Шаг 11. Имя учетной записи

Это логин пользователя, который вы будете вводить при входе в систему:

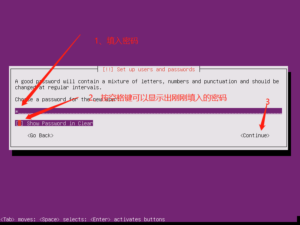

Шаг 12. Пароль пользователя

Введите два раза пароль нового пользователя.

Шаг 13. Шифрование домашнего каталога

Вы можете зашифровать свой домашний каталог, если считаете что это необходимо:

Шаг 14. Часовой пояс

Система попытается автоматически определить ваш часовой пояс. Вы можете согласиться с выбранным вариантом или выбрать свой из списка. Чтобы согласиться выберите Да:

Шаг 15. Разметка диска

По умолчанию система предлагает использовать разметку по умолчанию. Установщик создаст два раздела, корень и раздел подкачки. Для этого выберите Авто — использовать весь диск и настроить LVM:

Если же у вас уже есть установленные системы, то, возможно, лучшим вариантом будет ручная разметка.

Шаг 16. Выбор диска

Выберите диск, на который будет проводиться установка:

Шаг 17. Таблица разделов

Если диск был чист, то система предложит создать таблицу разделов, это сотрет все данные, даже если они там были, выберите Да:

Шаг 18. Размер LVM

Выберите размер LVM, который будет использоваться чтобы установить Ubuntu Server 16.04:

Шаг 19. Проверка изменений

Проверьте все ли правильно и примените изменения:

Шаг 20. Установка системы

Дождитесь пока установка системы завершиться:

Шаг 20. Настройка прокси

Если для доступа к сети нужно подключиться к прокси серверу, укажите его здесь:

Шаг 21. Обновление

Дальше запуститься обновление системы:

Шаг 22. Настройка обновления

На этом экране выполняется настройка обновления системы. Лучше устанавливать обновления безопасности автоматически чтобы система оставалась всегда в безопасности:

Шаг 23. Программное обеспечение

Выберите программное обеспечение, которое хотите установить на свой сервер:

Шаг 24. Установка программ

Подождите, пока выбранные вами программы установятся:

Шаг 25. Настройка загрузчика

Выберите да, чтобы установить загрузчик системы на диск:

Шаг 26. Установка завершена

Установка Ubuntu Server пошагово завершена, чтобы перезагрузить компьютер нажмите кнопку Продолжить:

Шаг 27. Вход в систему

После перезагрузки вы можете использовать свой логин и пароль для входа в систему.

Теперь у вас есть полностью настроенный Ubuntu Server и вы можете его использовать для решения своих задач и установить все необходимое программное обеспечение, с помощью панели управления или вручную.

Выводы

Установка и первичная настройка Ubuntu-сервера — проверенный порядок действий

Первым знакомством с любой системой становится её установка и настройка. Несмотря на активное обсуждение этой темы в интернете, у многих пользователей остаётся достаточно вопросов. В нашей статье будет комплексно рассмотрена установка Ubuntu Server , чтобы не осталось вопросов и пробелов.

В нашей статье будут рассматриваться не только Ubuntu Server установка и настройка, но также причина выбора определённых настроек, на что они могут повлиять в дальнейшей работе. Остановим своё внимание как раз на серверной версии Ubuntu, поскольку именно здесь обычно возникают основные сложности.

В статье ниже мы расскажем, как установить и сконфигурировать Ubuntu-server

Ну что ж, приступим — начинается установка Ubuntu Server со скачивания свежего релиза. Его всегда можно найти по ссылке http://www.ubuntu.com/download/server.

По мнению многих разработчиков, лучше всё же делать ставку на выбор LTS-версий, учитывая их стабильность, с длительным сроком поддержки.

А вот обычные версии, как правило, представляют собой некий полигон для обкатки, испытания новых технологий, порой возможны проблемы нестабильной работы отдельных функций. Да и срок поддержки там обычно незначительный, что делает их совершенно неподходящими для серверных систем.

Ubuntu Server настройка и установка — основной порядок действий

Первое, что сможете увидеть при загрузке с установочного носителя — появляется меню выбора языка. От указанного выбора зависит язык, на котором будет появляться меню инсталлятора в дальнейшем, также язык самой системы и сгенерированные локали.

От набора локалей на самом деле непосредственно зависит не только отображение символов национальных алфавитов, но также работа различных служб, программ, критичных к заданным региональным установкам. Ярким примером в этом плане становится Сервер 1С.

Выберите вашу локальную раскладку

После выбора система на указанном пользователем языке предложит начать установку и выбрать страну нахождения. Здесь сразу рекомендуем отказаться от функции автоматического определения раскладки — лучше выберите подходящий вариант сами из списка.

На следующем этапе система попробует получить соответствующие сетевые настройки. Поскольку сети обычно имеют DHCP-сервер, то система уже на этом этапе будет пытаться сконфигурировать сеть, с получением соответствующего интернет-доступа.Если по определённым причинам не получается автоматически получить необходимые сетевые настройки, могут задаваться вручную либо при желании этот шаг просто пропускается. Допустим, мы нажали «Пропустить пока настройку сети».

Далее нам нужно задать имя системы и имя пользователя. Важно учитывать, что Ubuntu устанавливается с отключенной учётной записью root. Поэтому пользователь, созданный на этом этапе, будет иметь возможность повысить свои права до суперпользователя благодаря команде sudo.

Важно также помнить, что Linux зависит от регистра, поэтому правило хорошего тона предполагает работу только с символами нижнего регистра, даже при указании имён пользователей.

Далее в процессе установки будет предложено шифрование домашнего каталога — от этой опции лучше отказаться.

Рекомендуется выбрать Нет

Следующий этап — задаём часовой пояс для работы. Здесь важно внимательно и ответственно подойти к этой задаче. Поскольку следствием некорректно установленного временного пояса становятся сбои в работе различных служб либо в приложениях может оказаться недостоверная информация.

Важно при этом указывать свой часовой пояс, а не соответствующий ему по смещению от GMT. Это имеет важное значение, чтобы при изменении часовых поясов в нашей стране обновления системой использовались правильно.

Следом за настройкой часового этапа важнейшим шагом становится настройка диска. Предлагаются системой несколько доступных вариантов, в том числе автоматическая разметка. Обычно пользователи выбирают как раз этот пункт. Если говорить про единственный диск, особого смысла в его разбивке нет, кроме работы с настольными системами, где /home всё же следует вынести на отдельный раздел.

Для нагруженных систем актуален вынос разделов с данными. В частности, вынос разделов /var/www либо /opt/zimbra, на отдельные дисковые массивы. В прочих случаях можно уверенно работать с автоматической разметкой без LVM.

Также довольно важным этапом становится и установка обновлений. Здесь вопрос неоднозначный. С одной стороны, за счёт обновлений своевременно закрываются соответствующие уязвимости платформы, поддерживая актуальное состояние операционной системы. Однако стоит понимать — при неконтролируемом обновлении возможна проблема серьёзных сбоев.Каждый администратор определяет для себя подходящий вариант. Но всё же при работе с ответственными системами установка обновлений должна производиться вручную.

Выберите устраивающее вас значение

Выбор наборов ПО для инсталляции Ubuntu сервера

После установки основы системы будет предложена возможность выбора подходящих наборов ПО. На этом этапе можно сразу установить подходящие роли, чтобы получить на выходе систему, сразу готовую к дальнейшей настройке. Разве такая возможность плоха, особенно в работе начинающих администраторов? На самом деле действительно это плохо.

Постараемся объяснить, почему же такая ситуация негативна. В таком случае для администратора сама система будет оставаться неким «чёрным ящиком», не имея представления по назначению и роли отдельных пакетов для стабильной работы всей системы.

Поэтому лучше отказаться от предложенных системой вариантов, а заняться установкой необходимых пакетов вручную. Благодаря этому администратор сможет лучше понимать специфику системы, принципы взаимодействия её отдельных компонентов.

Поэтому при появлении такой опции мы ничего не выбираем — просто нажимаем Tab и жмём «Продолжить».

Мы рекомендуем пропустить этот шаг без инсталляций

Пока будет происходить дальнейшая установка системы, можно спокойно отдохнуть или пойти сделать себе кофе. Даже при работе с современными системами этой операции нужно определённое время.

В конце процесса инсталляции будет предложена установка загрузчика. Такое предложение лучше принять для удобства нашей работы.

Затем будет предложена перезагрузка системы. После выполнения перезагрузки процесс установки полностью завершается — перед нами полноценная ОС, готовая к необходимой работе.

Переходим к настройке и работе с системой после её установки

На самом деле мы бы не уделяли этому вопросу первого запуска особое внимание. Но отзывы и мнения наших читателей подтверждают — этот вопрос на самом деле заслуживает особого внимания, многие администраторы сталкиваются с рядом проблем.

Сразу скажем, каких-либо диалоговых окон процесс ввода пароля в системе не предполагает. Здесь просто следует ввести необходимую комбинацию и нажать Enter. Хотя внешне никаких окон и запросов нет. Сделано это разработчиками специально для безопасности — чтобы при попытке взломать пароль не было возможности видеть его длину.

После входа в систему нам предстоит, прежде всего, выполнить настройку сети. Система по умолчанию предложена с редактором nano. По удобству он значительно уступает классическому mc, однако нужно уметь работать с имеющимися ресурсами.

В первую очередь, нам предстоит повысить права до уровня суперпользователя:

sudo -s

Затем с помощью редактора открываем конфигурационный файл с настройками сети. Для этого вводим команду:nano /etc/network/interfaces

Следует привести этот файл к такому виду:

Выполните конфигурацию, как показано на иллюстрации

После редактирования и закрытия файла воспользуемся командой reboot для перезагрузки компьютера.

При правильном выполнении всей процедуры у системы появится интернет-доступ. Чтобы убедиться в наличии подключения к интернету, воспользуемся командой ping ya.ru

Далее уже можно переходить к установке необходимых приложений, конфигураторов, прочим настройкам с учётом своих задач и приоритетов. Также не стоит забывать о настройке серверных ролей и других опций — но всё это индивидуальные вопросы, которые требуют отдельной статьи.

Настройка VDS на Ubuntu 14.04. Часть 2. Первичная настройка ОС

22.03.2016 11:37

#SSH#VDS#Linux/Ubuntu#Firewall#git#Безопасность

Мы продолжаем цикл статей о настройке VDS с операционной системой Ubuntu 14.04.

Первая часть нашего цикла, напомним, описывает подготовку к работе сервером: установку необходимого ПО для подключения по SSH, установление удаленного SSH-соединения с VDS, создание RSA-ключей на локальном компьютере (сегодня мы как раз расскажем о том, как скопировать созданные ключи на Ваш сервер).

Эта статья будет посвящена основным действиям, которые потребуется произвести на сервере сразу после установки операционной системы для обеспечения безопасности сервера и последующей комфортной настройки.

ПРИМЕЧАНИЕ. Прежде чем мы приступим к дальнейшей работе, обратите внимание на следующие моменты:1) Знаки # или $, которые Вы можете встретить в начале строки с той или иной командой, не являются частью самой команды, вводить их не нужно.

Эти знаки используются для обозначения, выполняется ли команда от имени суперпользователя — root (#), или от имени дополнительного пользователя ($). Дополнительного пользователя мы создадим немного позднее.

2) Путь в строке консоли отображается примерно следующим образом:user@myserver:~$user — Ваше имя пользователя;после @ — имя хоста (сервера);после двоеточия — текущий адрес (например, ~ — домашняя директория пользователя);

$ или # — знак привилегий (пользователь или суперпользователь).

После установления соединения с сервером Вам понадобится выполнить обновление дистрибутива.

Это необходимо сделать по ряду причин: разработчики операционной системы и приложений регулярно устраняют ошибки в работе программ, а также закрывают уязвимости.

Актуальные версии программного обеспечения позволят Вам сократить риск возникновения сбоя и вероятность использования уязвимости злоумышленниками.

Для обновления дистрибутива выполните следующую команду:

# apt-get update && sudo apt-get upgrade -y

После обновления дистрибутива рекомендуем Вам установить нужный часовой пояс (например, Europe/Moscow) и настроить автоматическую синхронизацию времени на сервере (NTP). Для этого введите следующие команды:

# dpkg-reconfigure tzdata # apt-get install ntp

ОБРАТИТЕ ВНИМАНИЕ! Если Вы решили установить панель управления сервером, пропустите указанные ниже действия, чтобы избежать конфликта при установке панели. Установку панели управления сервером рекомендуется выполнять на “чистую” ненастроенную операционную систему.

В связи с особенностями устройства операционной системы Linux, работа от суперпользователя root не рекомендуется, так как при ошибке в команде могут произойти необратимые повреждения файлов и системы.

Поэтому мы настоятельно рекомендуем Вам создать дополнительного пользователя-администратора VDS, например, admin (Вы можете указать любое другое имя пользователя, в командах ниже мы будем использовать admin для примера).Для этого необходимо выполнить следующее:

1) Создать новую группу:

# groupadd admin

2) Добавить пользователя, предоставив ему возможность выполнять действия от root:

# useradd -g admin -G sudo -s /bin/bash -m admin

3) Установить пользователю пароль:

# passwd admin

После выполнения данных процедур необходимо проверить работу пользователя.

Для этого рекомендуем Вам выполнить вход на сервер от имени пользователя-администратора:

в Linux и MacOS: выполните в терминале команду, указав вместо admin имя созданного пользователя, а вместо server-host — IP-адрес Вашего сервера.

ssh admin@server-host

В Windows: соединитесь с сервером, используя PuTTY, и при запросе логина в консоли login as — укажите имя созданного пользователя.

После установления соединения выполните команду смены пользователя на root:

sudo su

Если имя пользователя сменится на root, значит, созданный пользователь работает корректно, можно продолжать настройку. Если нет, необходимо изучить причину возникновения ошибки.

Чтобы закрыть сеанс работы от root, введите команду exit. Имя пользователя сменится на текущего пользователя.

Далее отключаем дистанционный доступ для суперпользователя в файле /etc/ssh/sshd_config, открыв файл командой:

sudo nano /etc/ssh/sshd_config

В файле необходимо найти строку PermitRootLogin и заменить ее текущее значение на: PermitRootLogin no

Перезапускаем службу SSH:

sudo service ssh restart

Копирование RSA-ключей на сервер

В предыдущей статье мы рассмотрели процесс создания ключей SSH. Теперь скопируем созданные ключи на сервер, чтобы в дальнейшем было возможно авторизовываться по ключу.

Процесс копирования отличается для различных ОС.

Копирование ключей из операционных систем Linux и MacOS

Выполните команду:

ssh-copy-id admin@server-host

указав вместо admin Ваше имя пользователя, а вместо server-host — IP-адрес Вашего сервера.

Готово. В результате содержимое файла с публичным ключом id_rsa.pub будет скопировано в файл ~/.ssh/authorized_keys на сервере, и в дальнейшем Вы сможете устанавливать соединение с сервером, используя команду:

ssh admin@server-host

Копирование ключей из операционной системы Windows

Подключитесь к серверу по SSH и выполните команду для создания на сервере директории и файла для хранения ключей:

mkdir ~/.ssh chmod 0700 ~/.ssh touch ~/.ssh/authorized_keys chmod 0644 ~/.ssh/authorized_keys

Откройте созданный файл с помощью текстового редактора:

nano ~/.ssh/authorized_keys

Вставьте в него скопированный ранее текст public key из окна PuTTYgen и сохраните файл.

Теперь нам потребуется утилита pageant, которую можно скачать с сайта PuTTY.

Запустите pageant — его иконка появится в трее. Щелкните по ней правой кнопкой мыши и выберите Add Key. В открывшемся окне укажите путь к приватному ключу mykey.ppk, сохраненному ранее, и нажмите Open. (Если при создании ключа Вы указывали кодовую фразу, pageant запросит ее на данном этапе.)

Готово. Для проверки работы авторизации по ключу снова запустите утилиту PuTTY и подключитесь по SSH к Вашему серверу. Если все настроено корректно, Вы увидите подобный вывод в окне консоли:

Authenticating with public key «rsa-key-20151220» from agent

Защита сервера от атак

Для защиты VDS от атак, нацеленных на получение доступа к серверу методом перебора пароля, рекомендуем Вам установить приложение fail2ban.

Для установки fail2ban выполните следующую команду:

sudo apt-get install -y fail2ban

В целом дополнительная настройка необязательна — согласно параметрам, установленным по умолчанию, программа будет блокировать на 10 минут IP-адреса, с которых осуществлено 6 неудачных попыток входа.

Просмотреть настройки Вы можете в файле /etc/fail2ban/jail.conf. Если Вы решите вносить какие-либо изменения, необходимо создать дублирующий файл с настройками — jail.local. Сделать это можно следующей командой:

sudo cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local

Внести изменения можно через текстовый редактор:

sudo nano /etc/fail2ban/jail.local

После внесения правок перезапустите приложение:

sudo service fail2ban restart Дополнительную информацию о настройке fail2ban можно найти, например, здесь: http://help.ubuntu.ru/wiki/fail2ban

Однако перебор паролей — только один из вариантов возможных атак на Ваш сервер. Для фильтрации запросов и защиты сервера рекомендуем Вам использовать firewall. Наиболее часто используемым в Ubuntu является UFW.

Установить его можно при помощи следующей команды:

sudo apt-get install ufw

Для дальнейшей работы по SSH перед включением файрвола необходимо разрешить доступ по SSH:

sudo ufw allow ssh

После этого Вы можете включить его:

sudo ufw enable

Если потребуется выключить UFW, это осуществляется командой:

sudo ufw disable

Подробное рассмотрение настройки UFW может стать темой для отдельной статьи, поэтому здесь мы остановимся на нескольких базовых моментах.

Запрет входящих соединений выполняется командой:

sudo ufw default deny incoming

Разрешить все исходящие соединения:

sudo ufw default allow outgoing

Включить логи (журналирование) можно следующей командой:

sudo ufw logging on

Проверить статус сетевой защиты:

sudo ufw status

Отображение более подробной информации о статусе:

sudo ufw status verbose

Открыть порт (например, 22):

sudo ufw allow 22

Закрыть порт:

sudo ufw deny 22

Удалить существующее правило (на примере правила выше):

sudo ufw delete deny 22

Открыть определенный порт для определенного IP:

sudo ufw allow from to port

Сбросить все установленные правила:

sudo ufw reset

Открыть доступ для определенного IP:

sudo ufw allow from

Коротко дополнительная информация о UFW представлена в соответствующем разделе справки Ubuntu; также рекомендуем Вам обратиться к мануалу приложения для более подробного изучения команд и алгоритмов. Для этого выполните команду:

man ufw

Для упрощения работы с сервером рекомендуем Вам также установить следующие приложения:

- wget и curl — позволяют скачивать файлы из командной строки, выполнять запросы и посылать информацию;

- git — система управления версиями. Часть бесплатного программного обеспечения доступна через него;

- mc — псевдографический файловый менеджер с широким функционалом (например, FTP-клиентом);

- unzip и unrar — распаковка архивов.

Установить любое из приложений можно следующим образом:

sudo apt-get install -y имя_пакета

Рекомендуем Вам подробнее изучить информацию в различных источниках в Сети об упоминавшихся утилитах — это позволит Вам увереннее себя чувствовать при работе с тем или иным приложением и яснее понимать особенности его функционирования.

На этом мы завершаем очередную часть нашего цикла, призванную помочь Вам осуществить множество полезных действий на сервере, а именно:

- скопировать RSA-ключи на сервер и начать безопасно авторизовываться на сервере по ключу;

- обновить дистрибутив и произвести настройки времени на сервере;

- создать пользователя-администратора, от чьего имени будет производиться работа на VDS;

- обезопасить сервер от атак, установив fail2ban и файрвол UFW;

- установить дополнительные приложения для последующей удобной работы с сервером.

Если у Вас возникли какие-либо вопросы, мы будем рады Вам помочь.

В следующих статьях мы расскажем Вам о различных панелях управления сервером и их установке, после перейдем к описанию служебных приложений сервера и непосредственному администрированию VDS.

До новых встреч!