Выбираем и настраиваем сетевую аутентификацию

Настраиваем доменную аутентификацию на сетевом оборудовании

При обслуживании больших сетей системные администраторы часто сталкиваются с проблемами аутентификации на сетевом оборудовании.

В частности, довольно сложно организовать нормальную работу нескольких сетевых администраторов под индивидуальными учетными записями на большом количестве оборудования (приходится вести и поддерживать в актуальном состоянии базу локальных учетных записей на каждом устройстве).

Логичным решение было бы использовать для авторизации уже существующей базы учетных записей — Active Directory. В этой статье мы разберемся, как настроить доменную (Active Directory) аутентификацию на активном сетевом оборудовании (коммутаторы, маршрутизаторы).

Не все сетевое оборудование популярных вендоров (CISCO, HP, Huawei) поддерживает функционал для непосредственного обращения к каталогу LDAP, и такое решение не будет универсальным.

Для решения нашей задачи подойдет протокол AAA (Authentication Authorization and Accounting), фактически ставший стандартом де-факто для сетевого оборудования.

Клиент AAA (сетевое устройство) отправляет данные авторизующегося пользователя на сервер RADIUS и на основе его ответа принимает решение о предоставлении / отказе доступа.

Протокол Remote Authentication Dial In User Service (RADIUS) в Windows Server 2012 R2 включен в роль NPS (Network Policy Server).В первой части статьи мы установим и настроим роль Network Policy Server, а во второй покажем типовые конфигурации сетевого устройств с поддержкой RADUIS на примере коммутаторов HP Procurve и оборудования Cisco.

Установка и настройка сервера с ролью Network Policy Server

Как правило, сервер с ролью NPS рекомендуется устанавливать на выделенном сервере (не рекомендуется размещать эту роль на контроллере домена). В данном примере роль NPS мы будем устанавливать на сервере с Windows Server 2012 R2.

Откройте консоль Server Manager и установите роль Network Policy Server (находится в разделе Network Policy and Access Services).

После окончания установки запустите mmc-консоль управления Network Policy Server. Нас интересуют три следующих раздела консоли:

- RADIUS Clients — содержит список устройств, которые могут аутентифицироваться на сервере

- Connection Request Policies – определяет типы устройств, которые могут аутентифицироваться

- Network Polices – правила аутентификации

Добавим нового клиента RADIUS (это будет коммутатор HP ProCurve Switch 5400zl), щелкнув ПКМ по разделу RADIUS Clients и выбрав New. Укажем:

- Friendly Name:sw-HP-5400-1

- Address (IP or DNS): 10.10.10.2

- Shared secret (пароль/секретный ключ): пароль можно указать вручную (он должен быть достаточно сложным), либо сгенерировать с помощью специальной кнопки (сгенерированный пароль необходимо скопировать, т.к. в дальнейшем его придется указать на сетевом устройстве).

Отключим стандартную политику (Use Windows authentication for all users) в разделе Connection Request Policies, щелкнув по ней ПКМ и выбрав Disable.

Создадим новую политику с именем Network-Switches-AAA и нажимаем далее. В разделе Сondition создадим новое условие. Ищем раздел RADIUS Client Properites и выбираем Client Friendly Name.

В качестве значения укажем sw-?. Т.е. условие будет применяться для всех клиентов RADIUS, начинающийся с символов :”sw-“. Жмем Next->Next-> Next, соглашаясь со всеми стандартными настройками.

Далее в разделе Network Policies создадим новую политику аутентификации. Укажите ее имя, например Network Switch Auth Policy for Network Admins.

Создадим два условия: в первом условии Windows Groups, укажем доменную группу, члены которой могут аутентифицироваться (учетные записи сетевых администраторов в нашем примере включены в группу AD Network Admins) Второе условие Authentication Type, выбрав в качестве протокола аутентификации PAP.

Далее в окне Configure Authentication Methods снимаем галки со всех типов аутентификации, кроме Unencrypted authentication (PAP. SPAP).

В окне Configure Settings изменим значение атрибута Service-Type на Administrative.

В остальных случаях соглашаемся со стандартными настройками и завершаем работу с мастером.

И, напоследок, переместим новую политику на первое место в списке политик.

Настройка сетевого оборудования для работы с сервером RADUIS

Осталось настроить наше сетевое оборудование для работы с сервером Radius. Подключимся к нашему коммутатору HP ProCurve Switch 5400 и внесем следующе изменение в его конфигурацию (измените ip адрес сервера Raduis и пароль на свои).

aaa authentication console enable radius local aaa authentication telnet login radius local aaa authentication telnet enable radius local aaa authentication ssh login radius local aaa authentication ssh enable radius local aaa authentication login privilege-mode radius-server key YOUR-SECRET-KEY radius-server host 10.10.10.44 YOUR-SECRET-KEY auth-port 1645 acct-port 1646 radius-server host 10.10.10.44 auth-port 1645 radius-server host 10.10.10.44 acct-port 1646

Не закрывая консольное окно коммутатора (это важно!, иначе, если что-то пойдет не так, вы более не сможете подключиться к своему коммутатору), откройте вторую telnet-сессию.

Должно появиться новое окно авторизации, в котором будет предложено указать имя и пароль учетной записи. Попробуйте указать данные своей учетной записи в AD (она должна входить в группу Network Admins ).

Если подключение установлено – вы все сделали правильно!

Для коммутатора Cisco конфигурация, предполагающая использование доменных учетных записей для аутентификации и авторизации, может выглядеть так:aaa new-model

radius-server host 10.10.10.44 auth-port 1645 acct-port 1646 key YOUR-SECRET-KEY

aaa authentication login default group radius local

aaa authorization exec default group radius local

ip radius source-interface Vlan421

line con 0

line vty 0 4

line vty 5 15

Для Cisco ASA конфигурация будет выглядеть так:

aaa-server RADIUS protocol radius

aaa-server RADIUS host 10.10.10.44 key YOUR-SECRET-KEY

radius-common-pw YOUR-SECRET-KEY

aaa authentication telnet console RADIUS LOCAL

aaa authentication ssh console RADIUS LOCAL

aaa authentication http console RADIUS LOCAL

aaa authentication http console RADIUS LOCAL

Выбираем и настраиваем сетевую аутентификацию

Сетевая аутентификация — это то, с чем ежедневно сталкивается большое количество пользователей интернета.

Некоторые люди не знают о том, что означает данный термин, а многие даже не подозревают о его существовании.

Практически все юзеры всемирной паутины начинают рабочий день с того, что проходят процесс аутентификации. Она нужна при посещении почты, социальных сетей, форумов и прочего.

Пользователи сталкиваются с аутентификацией каждый день, сами того не подозревая.

Что означает слово аутентификация и принцип работы

Аутентификация — это процедура, с помощью которой происходит проверка пользовательских данных, например, при посещении того или иного ресурса глобальной сети. Она производит сверку данных, хранящихся на веб-портале, с теми, которые указывает юзер.

После того как аутентификация будет пройдена, вы получите доступ к той или иной информации (например, своему почтовому ящику). Это основа любой системы, которая реализована на программном уровне.

Зачастую указанный термин утилизирует более простые значения, такие как:

- авторизация;

- проверка подлинности.

Чтобы пройти аутентификацию, необходимо ввести логин и пароль для вашей учётной записи. В зависимости от ресурса, они могут иметь существенные отличия друг от друга.

Если эксплуатировать идентичные данные на различных сайтах, то вы подвергнете себя опасности кражи вашей персональной информации злоумышленниками. В некоторых случаях указанные сведения могут выдаваться автоматически для каждого пользователя.

Чтобы ввести нужные данные, как правило, используется специальная форма на ресурсе глобальной сети или в определённом приложении. После введения нужной информации, они будут отправлены на сервер для сравнения с теми, которые имеются в базе.

Если они совпали, то вы получите доступ к закрытой части сайта. Введя неправильные данные, веб-ресурс сообщит об ошибке. Проверьте их правильность и введите ещё раз.

Какую сетевую идентификацию выбрать

Многие задумываются над тем, какую сетевую идентификацию выбрать, ведь их существует несколько типов. Для начала нужно определиться с любой из них. На основе полученных сведений каждый решает самостоятельно, на каком варианте остановиться. Одним из самых новых стандартов сетевой аутентификации является IEEE 802.1х.

Он получил широкую поддержку практически у всех девелоперов оборудования и разработчиков программного обеспечения. Этот стандарт поддерживает 2 метода аутентификации: открытую и с использованием пароля (ключа). В случае с открытым методом одна станция может подключиться к другой без необходимости авторизации.

Если вас не устраивает это, то необходимо утилизировать метод с использованием ключа. В случае с последним вариантом пароль шифруется одним из методов:

- WEP;

- WPA-персональная;

- WPA2-персональная.

Наиболее подходящий вариант можно установить на любом роутере.

Переходим к настройкам маршрутизатора

Даже неподготовленный пользователь без проблем произведёт все необходимые конфигурации. Чтобы начать настройку прибора, необходимо подключить его к персональному компьютеру при помощи кабеля. Если это действие выполнено, то откройте любой веб-обозреватель и в адресной строке наберите http://192.168.0.1, затем нажмите Enter.

Указанный адрес подходит практически для любого девайса, но более точную информацию можно прочитать в инструкции. Кстати, это действие как раз и является аутентификацией, после прохождения которой вы получаете доступ к закрытой информации вашего роутера.

Вы увидите запрос на вход в интерфейс, который поможет выполнить необходимые настройки. Если логин и пароль никто не менял, то по умолчанию практически во всех моделях от различных компоновщиков используется слово admin в обоих полях.Купленный маршрутизатор имеет открытую беспроводную сеть, так что к ней могут подключиться все желающие. В том случае, если вас это не устраивает, её необходимо защитить.

Защищаем беспроводную сеть

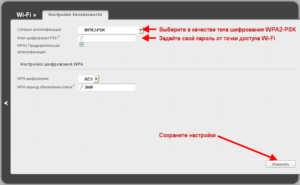

В различных моделях названия меню и подменю могут отличаться. Для начала нужно зайти в меню роутера и выбрать настройку беспроводной сети Wi-Fi. Указываем имя сети. Его будут видеть все беспроводные устройства, которые необходимо подключить к прибору.

Далее нам необходимо выбрать один из методов шифрования, список которых приведён выше. Мы рекомендуем эксплуатировать WPA2-PSK. Указанный режим является одним из самых надёжных и универсальных. В соответствующем поле нужно вписать придуманный вами ключ.

Он будет использоваться для подключения к беспроводной сети девайса вашими устройствами (смартфонами, ноутбуками, планшетами и другими гаджетами). После того как все вышеперечисленные действия будут выполнены, беспроводная сеть будет полностью защищена от несанкционированного подключения к ней.

Никто не сможет пользоваться вашим трафиком, не зная пароля аутентификации.

Чтобы устанавливаемый пароль смог максимально защитить вашу сеть от несанкционированного подключения, он должен состоять из достаточно большого количества символов. Рекомендуется использовать не только цифры, но и буквы верхнего и нижнего регистров.

ÐезопаÑноÑÑÑ Ð¸ ÑиÑÑование: Ð ÑководÑÑво полÑзоваÑÐµÐ»Ñ Ð°Ð´Ð°Ð¿ÑеÑа PCI PRO / Wireless LAN Mini PCI

Ошибка аутентификации Wi-Fi на телефоне Android

В данной статье мы рассмотрим несколько наиболее распространенных примеров ошибок аутентификации при работе устройств на базе операционной системы Android с WiFi сетями.

На первый взгляд, ничего сложного в этом вопросе и быть не может, ведь интерфейс телефонов и планшетов на базе данной ОС отличается исключительной дружелюбностью даже к самым неопытным пользователям, но и она способна удивить.

К тому же, подобная ошибка – достаточно распространенное явление и чтобы не попасть впросак, для начала следует ознакомиться с изложенной ниже информацией и, быть может, проблема подключения решится легко и незаметно.

Для начала следует разобраться, что же такое аутентификация и технология WiFi в целом. Понимание этого даст Вам возможность без чьей-либо помощи и лишних затрат решать бытовые вопросы, связанные с данным протоколом.

Аутентификация. Что это и зачем?

Нередко при аутентификации вместо заветного «Подключено» на дисплее вашего телефона появляется надпись вроде «Сохранено, защита WPA/WPA2», либо «Проблема аутентификации».

Что же являет она собой?

Это особая технология защиты, не допускающая в вашу личную или рабочую сеть незваных пользователей, которые стали бы использовать ваш канал интернета и тратить трафик. Платить за него ведь придется Вам.

Да и большой радиус действия точки доступа WiFi, дает возможность подключиться к ней не только людям, для которых она создавалась, но и злоумышленникам.

А значит, чтобы предотвратить подобное несанкционированное подключение и требуется высококачественная технологию шифрования данных и проверки подлинности с низкой вероятностью взлома и подбора пароля. Именно поэтому для подключения к сети чаще всего необходимо ввести пароль.Подходящий под Ваши требования способ шифрования данных при аутентификации можно выбрать в настройках роутера или точки доступа, к которой подключается Ваше устройство. Наиболее распространенным сегодня метод проверки подлинности WPA-PSK/WPA2.

Тут есть два основных варианта:

- В первом случае всеми абонентами при подключении к сети вводится один и тот же ключ, в другом – каждому пользователю выдается личный ключ доступа, состоящий в основном из цифр и букв латинского алфавита.

- Второй тип шифрования используется в основном в компаниях с повышенным уровнем защиты сети, где подключается определенное количество пользователей и важна на самом деле безопасная проверка подлинности.

В случае если у нас возникают проблемы с подключением, перед принятием каких-либо действий, рекомендуется воспользоваться проверенным методом, который в более чем половине случаев решает все проблемы, включая ошибку аутентификации — перезагрузите роутер.

Другой из наиболее эффективных способов решения ошибки аутентификации, поскольку не редко её причиной может быть повреждённая микропрограмма маршрутизатора расположенного у вас дома — это обновление его прошивки до последней версии. Обновлять её строго рекомендуется с официального сайта производителя.

Также при этом желательно иметь сохранённую копию файла с конфигурацией роутера, а если у Вас её нет, то не поленитесь сделать её на своем компьютере, чтобы не возникло необходимости подбирать его настройки заново.

Кроме того лучше удостовериться, что Ваша сеть не скрытая, то есть просто проверить в настройках, не стоит ли галочка «Hidden SSID» и написано ли имя беспроводной сети SSID на латинице.

Ошибка аутентификации. Почему возникает?

Фактически существуют лишь две основных проблемы, из-за которых ваш телефон может не подключаться к WiFi сети. Но не стоит забывать, что кроме указанных ниже ошибок, подобные проблемы могут быть вызваны и сбоем самого маршрутизаторе либо из-за конфликтов в настройках сети. Это уже отдельная тема для разговора.

- Несоответствие выбранного типа шифрования с используемым.

- Ошибка при вводе ключа

Большинство проблем с подключением к беспроводным сетям – именно из-за ошибок при вводе ключа.

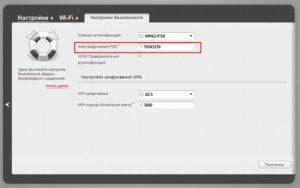

В таких случаях рекомендуется перепроверить пароль, введенный в настройках подключения вашего телефона, а если это не поможет – при помощи компьютера зайти в настройки маршрутизатора, заменив ключ доступа непосредственно на нем.

Стоит помнить, что ключ может состоять, лишь из латинских букв. В случае если это не помогло – должен обязательно помочь один из указанных ниже методов.

Для решения проблемы смотрим видео:

Устранение ошибок при аутентификации

Далеко не каждый пользователь представляет себе, как выглядит настройка WiFi роутера при помощи компьютера и как устранить какие-либо проблемы в подключении, не говоря уже о причинах их появления. Поэтому ниже описан еще один способ решения проблем, но уже на стороне маршрутизатора и при помощи компьютера, подключенного к нему, а не телефона.

- Для проверки настроек нужно зайти в настройки роутера. Чтобы сделать это — откройте любой браузер и введите в адресную строку ip-адрес 192.168.0.1 либо 192.168.1.1 . Это уже зависит от модели используемого вами роутера. После этого введите ваш логин и пароль в появившемся окне. Если вы их не изменяли, то сможете необходимые данные для входа найти на самом роутере, либо в инструкции.

- Далее следует перейти к настройкам режима беспроводной сети и вместо «b/g/n», который чаще всего стоит по умолчанию, сменить на «b/g», сохранив после этого все внесенные изменения.

- Если все предыдущие манипуляции особого результата не дали, то есть смысл сменить тип шифрования при проверке на WPA/WPA2, если был выбран иной метод, или же наоборот – упростить до WEP, который хоть и устарел, но иногда спасает ситуацию, если другие способы оказываются неэффективны. После этого снова попробуйте подключиться к сети с телефона и заново введите свой ключ для прохождения проверки.

Знание перечисленных нюансов поможет вам справиться с ошибкой, возникающей на многих устройствах, независимо от класса и стоимости, при работе с различными беспроводными сетями, а также понять сам принцип настройки беспроводных роутеров и точек доступа.

Настройка Radius аутентификации с Windows Server 2012 NPS (Network Policy Server) на Cisco IOS

Рассмотрим настройку Radius аутентификации на Cisco устройствах, посредством службы Политики сети и доступа (Network Policy Server) на Windows Server 2012 R2.

Добавление роли, настройка Active Directory

Добавляем роль , переходим в Диспетчер серверов — Управление — Добавить роли и компоненты.

Выбираем роль (Службы политики сети и доступа):

Выбираем службу ролей (Сервер политики сети):

Для завершения установки роли, нажимаем Установить и дожидаемся установки компонента, после чего нажимаем Завершить.

В Active Directory необходимо создать группу безопасности (прим. NPS_Cisco) и включить в нее пользователей кому будет разрешена аутентификации на маршрутизаторах и коммутаторах Cisco.

Настройка Network Policy Server

Открываем оснастку Сервер политики сети (Network Policy Server).

Для полноценного использования функций NPS-сервера в домене, выполним регистрацию его в Active Directory. В оснастке на NPS (Локально), нажимаем правой кнопкой мыши и выбираем Зарегистрировать сервер в Active Directory (Register server in Active Directory):

Подтверждаем регистрацию сервера в Active Directory:

После регистрации NPS в Active Directory, добавим клиента RADIUS. На строке RADIUS-клиенты и серверы (RADIUS Clients and Servers) щелкаем правой кнопкой мыши и выбираем Новый документ (NEW):

Во вкладке «Параметры» вводим Понятное имя (Friendly name), IP-адрес (Address) и Общий секрет (Shared Secret). Во вкладке «Дополнительно» указываем Имя поставщика (Vendor name) — Cisco

Раскрываем ветку Политики (Policies) — Сетевые политики (Network Policies) и щелкаем правой кнопкой мыши и выбираем Новый документ (NEW):

Задаем Имя политики (Policy name), Тип сервера доступа к сети (Type of network access server) оставляем без изменения:

Задаем условия, которые должны соответствовать для успешной аутентификации. Создадим два условия:

- Группы пользователей (указываем ранее созданную в Active Directory группу безопастности)

- Понятное имя клиента (указываем дружественные имена, начинающиеся с префикса CISCO_)

Результат добавления условий:

Указываем разрешение доступа, оставляем значение Доступ разрешен (Access Granted).

Cisco поддерживает только методы Проверка открытым текстом (PAP, SPAP) (Unencrypted authentication (PAP, SPAP)). Снимите все флажки и отмечаем только Проверка открытым текстом (PAP, SPAP):

После настройки методов проверки подлинности вам будет предложено настроить Ограничения (Constraints), пропускаем этот раздел и переходим к следующему шагу.

Настройка параметров (Configure Settings), переходим в Атрибуты RADIUS (RADIUS Attributes) — Стандарт (Standard). Удаляем имеющиеся там атрибуты и нажимаем Добавить… (Add…)

Тип доступа выбираем Service-Type, нажимаем Добавить, выставляем значение атрибута Loginпереходим в Атрибуты RADIUS (RADIUS Attributes) — Зависящие от поставщика (Vendor Specific), добавляем новый атрибут, и нажимаем Добавить… (Add…)

В пункте Поставщик (Vendor), указываем Cisco и нажимаем Добавить… (Add…). Будет предложено добавить сведения об атрибуте, нажимаем Добавить… (Add…) и устанавливаем значение атрибута:

shell: priv-lvl = 15

В итоге должно получится как изображено ниже. Нажимаем Далее (Next).

Представление сводки новой политики, которая была сформирована. Нажимаем Готово (Finish):

После создания политики, можно переходить к настройке маршрутизаторов и коммутаторов Cisco для аутентификации на сервере Radius NPS.

Настройка Cisco IOS AAA

Сперва настроим локальную учетную запись (прим. admin), на случай выхода из строя RADIUS-сервера, выполняем команды:

cisco>enable cisco#config terminal cisco(config)#username admin priv 15 secret Aa1234567

Выполняем последовательность действий по добавлению RADIUS-сервера:

- Включаем режим AAA

- Добавляем RADIUS-сервер

- Настраиваем профиль аутентификации (сперва RADIUS-сервер, если он не доступен, то тогда локальные учетные записи)

- Настраиваем профиль авторизации (сперва RADIUS-сервер, если он не доступен, то тогда локальные учетные записи)

- Включаем аутентификацию на интерфейсах

Пример настройки на Cisco 2911/K9 15.0(1r)M12

cisco(config)#aaa new-model cisco(config)#radius server NPS cisco(config-radius-server)#address ipv4 10.10.10.

1 auth-port 1645 acct-port 1646 cisco(config-radius-server)#key CISCO cisco(config-radius-server)#exit cisco(config)#aaa group server radius NPS cisco(config-sg-radius)#server name NPS cisco(config-sg-radius)#exit cisco(config)#aaa authentication login NPS group NPS local cisco(config)#aaa authorization exec NPS group NPS local cisco(config)#aaa authorization console cisco(config)#line console 0 cisco(config-line)#authorization exec NPS cisco(config-line)#login authentication NPS cisco(config)#line vty 0 4 cisco(config-line)#session-timeout 30 cisco(config-line)#authorization exec NPS cisco(config-line)#login authentication NPS cisco(config-line)#transport input ssh cisco(config)#line vty 5 15 cisco(config-line)#session-timeout 30 cisco(config-line)#authorization exec NPS cisco(config-line)#login authentication NPS cisco(config-line)#transport input none

Пример настройки на Cisco WS-C3750V2-48TS 12.2(55)SE5

cisco(config)#aaa new-model cisco(config)#radius-server host 192.168.0.

1 key Aa1234567 cisco(config)#aaa authentication login NPS group radius local cisco(config)#aaa authorization exec NPS group radius local cisco(config)#aaa authorization console cisco(config)#line console 0 cisco(config-line)#authorization exec NPS cisco(config-line)#login authentication NPS cisco(config)#line vty 0 4 cisco(config-line)#session-timeout 30 cisco(config-line)#authorization exec NPS cisco(config-line)#login authentication NPS cisco(config-line)#transport input ssh cisco(config)#line vty 5 15 cisco(config-line)#session-timeout 30 cisco(config-line)#authorization exec NPS cisco(config-line)#login authentication NPS cisco(config-line)#transport input none

Это минимальная настройка аутентификации/авторизации на маршрутизаторах/коммутаторов Cisco.

Понравилась или оказалась полезной статья, поблагодари автора

(Еще нет оценок)

Загрузка…

При подключении к Wi-Fi возникает ошибка аутентификации

Кулешов Вячеслав

При подключении к WiFi сети возникает ошибка аутентификации – это весьма распространенная проблема. Именно поэтому так важно разобрать, почему она появляется и как ее устранить.

Но прежде чем переходить к настройкам сети и устранению неполадок следует разобрать, что такое аутентификация. Это позволит понять, почему появляется данная ошибка и как быстро и надолго ее устранить.

Что такое аутентификация

Это система защиты беспроводных сетей, которая не позволяет посторонним подключаться к вашей группе. На сегодняшний день существует несколько типов аутентификации.

Выбрать наиболее подходящий вариант можно в настройках роутера или точки доступа, которая используется для создания домашней сети.

Как правило, в наше время используется тип шифрования (аутентификация) WPA-PSKWPA2-PSK2 mixed.

Это наиболее защищенный тип шифрования данных, который очень сложно взломать или обойти. При этом он также может разделяться на два типа. К примеру, в домашних условиях используется вариант с одной ключевой фразой для всех абонентов. Пользователь сам устанавливает ключ, который в дальнейшем требуется для подключения к сети.

Второй тип шифрования используется в организациях, которые требуют повышенного уровня защиты. В таком случае каждому доверенному абоненту присваивается уникальная парольная фраза.

То есть вы сможете войти в группу только со своего компьютера и только после введения уникального ключа.

В подавляющем большинстве случаев ошибка аутентификации при подключении к сети WiFi возникает именно в случае несоответствия типов шифрования и введенной парольной фразы.Другими словами, аутентификация – это проверка подлинности. Это очень важный момент, так как радиус действия одной точки доступа достаточно велик и без такой проверки любой желающий сможет подключиться к сети, в том числе и любители «Халявы», а также злоумышленники. По этому также важно знать, как ограничить доступ к беспроводной сети.

Почему появляется ошибка проверки подлинности и как ее устранить

Как уже говорилось выше, если при подключении к WiFi сети система пишет «Ошибка аутентификации», то в первую очередь стоит проверить правильно написания ключевой фразы, а также включен ли Caps Lock. Если вы забыли свой пароль, то его можно проверить в настройках роутера. Но для этого вам придется подключиться к нему при помощи кабеля.

Рассмотрим, как узнать пароль на примере роутера D-LinkDir-615. После подключения к устройству откройте любимый браузер и в адресной строке пропишите IP маршрутизатора. Узнать его можно в инструкции или на корпусе самого устройства (внимательно осмотрите его со всех сторон).

Как легко узнать IP адрес WiFi роутера:

Также узнать IP роутера можно при помощи командной строки. Нажмите комбинацию клавиш Windows+R, пропишите CMD и нажмите «Enter». В появившемся окне напишите команду ipconfig. Найдите строку «Основной шлюз» – это и есть нужный нам адрес.

Пропишите его в адресной строке браузера и нажмите «Enter». Дальше система попросит ввести логин и пароль. Пишем admin, admin соответственно.

Теперь внизу экрана найдите и нажмите кнопку «Расширенные настройки». Появится несколько дополнительных окон. Нас интересует раздел под названием «WiFi». В нем нужно найти настройки безопасности. Именно здесь вы можете выбрать тип аутентификации (шифрования) и изменить пароль.

Подключение к WiFi роутеру в Windows 8:

Иногда проблема аутентификации при подключении компьютера к WiFi появляется даже при правильно введенном ключе. Это может означать, что в роутере произошел сбой или он просто подвис. Устраняется это простой перезагрузкой устройства. Это можно сделать в настройках или простым отключением питания на 7-10 минут.

Также следует проверить канал, на котором работает роутер. Для этого возвращаемся в начальное меню. В разделе WiFi нажимаем «Основные настройки» и находим строку «Канал». Рекомендуется устанавливать значение «Автоматически».

Встречаются и случаи, когда подобная ошибка появляется не из-за неполадок в роутере и не из-за неправильно введенного ключа. В таком случае следует проверить настройки в операционной системе.

Проверка ОС при ошибке аутентификации

Для подключения к беспроводной сети компьютер использует вай-фай адаптер. Именно из-за его неправильной работы могут появляться проблемы аутентификации сети WiFi.

В первую очередь следует проверить наличие и правильность работы драйверов. Делается это в диспетчере устройств, который можно запустить следующим образом.

Находите ярлык «Мой компьютер» и нажимаете на него правой кнопкой мышки.

Выбираете «Свойства» и открываете «Диспетчер устройств». Также можно одновременно нажать две клавиши – Windows+R, в появившемся окне написать mmc devmgmt.msc и нажать «Enter».

В появившемся окне нас интересует «Сетевые адаптеры». Открываем ветку и смотрим, есть ли в списке ваш WiFi модуль. Как правило, в названии имеет Wireless Network Adapter.

Если устройство помечено восклицательным знаком, то драйвера работают неправильно.

Чтобы узнать код ошибки откройте информацию об устройстве двойным кликом левой кнопкой мышки. Зная ошибку, вы легко сможете ее исправить. Обычно все устраняется простым обновлением драйвера. Или установкой нового программного обеспечения.

Как переустановить драйвер WiFi в Windows 8:

Если с драйверами все в порядке, то следует выполнить диагностику системы. Найдите значок сети в трее (нижний правый угол рабочего стола) и нажмите на него правой кнопкой мышки. В появившемся меню выберите соответствующий пункт. Диагностика – это автоматический поиск и устранение неполадок, вам остается только следовать подсказкам на экране.

Могут быть и другие причины появления таких проблем, но к решению таких задач следует подходить индивидуально. Мы же разобрали наиболее распространенные ошибки. Теперь вы знаете, почему может появиться проблема аутентификации сети WiFi и что делать в таких случаях.

Почему возникает ошибка аутентификации Wi-Fi

Проблема аутентификации Wi-Fi в Android

Ошибка аутентификации при подключении к Wi-Fi

Проблема идентификации Wi-Fi на телефоне