VLAN ID – что это

VLAN ID для Ростелекома: что это такое и как его узнать

VLAN ID нужен при использовании многоуровневых сетей, так как узнать принадлежность каждого из устройств в виртуальных группах на основе интернета от Ростелекома можно только при помощи этой технологии. Тегирование VLAN представляет собой вставку идентификатора в заголовок пакета. Это производится для возможности последующего выяснения того, к какой виртуальной локальной сети принадлежит пакет.

Что такое и зачем нужен VLAN ID в сетях Ростелекома

VLAN ID – это специальная метка, которая позволяет создавать виртуальные локальные сети без каких-либо ограничений. Работа технологии основана на точеной адресации пакетов внутри одной или нескольких обычных локальных сетей.

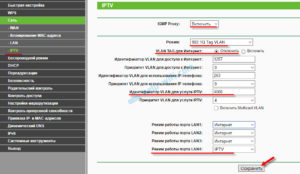

Идентификатор VLAN наиболее часто используется для определения портов при отправке широковещательных пакетов, к примеру, для возможности использования услуг IPTV или цифровой телефонии от Ростелекома. Технология позволяет указать какие порты или интерфейсы нужно использовать для передачи данных.

Узнайте, как самостоятельно настроить подключение на роутерах от D-Link линейки DIR 3** для Ростелекома.

Прочитать об оплате интернета и других услуг через Сбербанк Онлайн, терминалы и банкоматы можно здесь.Поддержка тегов позволяет администраторам развертывать сети на основе ProxySG (прокси сервер для поддержки работы крупных предприятий). Это позволяет перенаправлять трафик без риска потери информации.

Почему нужно включить VLAN

VLAN, тегирующий трафик, специально предназначен для структур, где прокси сервер настроен для развертывания сетей с идентификаторами. Такой вариант часто используется для объединения компьютеров, присоединенных к разным свитчам, в общую локальную сеть.

Без активации VLAN на всех устройствах, передающаяся информация попросту не будет видна, так как она зашифрована для определенного идентификатора.

К примеру, для того чтобы активировать услуги IPTV от Ростелекома нужно указать Multicast VLAN, тегирующий трафик для цифрового телевидения. Такая же ситуация складывается и с телефонией провайдера. Настройки же интернета обычно работают со стандартными значения идентификатора.

Внимание! VLAN ID для интернета, IP телевидения и телефонии Ростелекома имеют уникальные значения для каждого дома, что обусловлено использованием различных коммутаторов.

Достоинства технологии

Основным преимуществом технологии является возможность создания групп, изолированных друг от друга, внутри сети. Также существует и поддержка инструкций для выделения виртуальных сетей на основе устройств, подключенных к различным свитчам.

Технология адресной передачи данных имеет высокую степень безопасности. Широковещательный трафик образует пакеты, передающие только между устройствами, принадлежащими к одному VLAN ID.

Также весомым аргументом за использование технологии становится то, что для создания виртуальных сетей не нужна покупка дополнительного оборудования.

Как узнать VLAN ID для интернета от Ростелекома

Узнать VLAN идентификатор для любой услуги можно у специалиста при ее подключении или во время установки оборудования, после чего желательно записать его в надежное место.

Если же настройку сетевых устройств вы будете выполнять лично, рекомендуем выяснять этот параметр при заключении контракта и получении модема/роутера (в случае, если вы покупаете их или берете в аренду у Ростелекома).

Узнайте, как оплатить услуги Ростелекома банковской картой в несколько кликов.

Прочитать о логине и пароль для входа в Личный кабинет можно тут.

Перевод денег на Мегафон: //o-rostelecome.ru/uslugi/s-rostelekoma-na-megafon/.

Информацией о VLAN для интернета от Ростелеком обладает лишь техническая поддержка региона или города, поэтому узнать ID при помощи телефона горячей линии не удастся.

Для этого понадобится составить заявку, после чего оператор отправит запрос в техническую поддержку. Также можно выяснить номер тех. поддержки вашего города или района и лично обратится за информацией.Самый быстрый вариант – спросить ID у соседей по дому, использующий услуги Ростелекома.

Использование VLAN адресации пакетов позволит создать виртуальную сеть независимо от того, к какому коммутатору подключены клиенты. Технология позволяет поддерживать работу таких услуг как интернет, IP телевидение и телефония от Ростелекома. Узнать нужный ID можно только в технической поддержке вашего региона.

(средняя оценка: 5,00 из 5)

Настройка VLAN (Virtual Local Area Network) на сетевом оборудовании Mikrotik. Разделение локальной сети с помощью VLAN

VLAN (Virtual Local Area Network) позволяет в коммутаторах или роутерах создать несколько виртуальных локальных сетей на одном физическом сетевом интерфейсе. Простой и удобный способ разделения трафика между клиентами или базовыми станциями, использование VLAN.

Технология VLAN заключается в том, что к сетевому кадру (2-й уровень) прибавляется дополнительный заголовок tag, который содержит служебную информацию и VLAN ID. Значения VLAN ID могут быть от 1 — 4095. При этом 1 зарезервирована как VLAN по умолчанию.

При работе с VLAN важно понимать, что такое тегированный и нетегированный трафик. Тегированный трафик (с идентификатором влана) в основном идет между коммутаторами и серверами.

Обычные же компьютеры (особенно под управлением ОС Windows) не понимают тегированный трафик. Поэтому на тех портах, которые смотрят непосредственно на рабочие станции или в сеть с неуправляемым коммутатором, выдается нетегированный трафик. Т.е.

от сетевого кадра отрезается тег. Это также происходит, если на порту настроен VLAN ID = 1.

Также существует понятие, как trunk (Транк). Транком называют порты коммутатора, по которым идет трафик с разными тегами. Обычно транк настраивается между коммутаторами, чтобы обеспечить доступ к VLAN с разных коммутаторов.

Использование VLAN на оборудовании Mikrotik

Роутеры и коммутаторы Mikrotik поддерживают до 250 VLANs на одном Ethernet интерфейсе. Создавать VLAN его можно не только на Ethernet интерфейсе, но и на Bridge, и даже на туннеле EoIP. VLAN может быть построен в другом VLAN интерфейсе, по технологии “Q-in-Q”. Можно делать 10 и более вложенных VLAN, только размер MTU уменьшается с каждым разом на 4 байта.

Разберем использование VLAN на примере. Задача:

- Создать VLAN для HOTSPOT (172.20.22.0/24)

- Создать VLAN для VIOP-телефонии (172.21.22.0/24)

- Изолировать сети 172.20.22.0/24, 172.21.22.0/24 друг от друга и от доступа в сеть 10.5.5.0/24

- Назначить Ether2 порт, на работу в сети 172.20.22.0/24 (VLAN)

- Назначить Ether3, Ether4 на работу в сети 172.21.22.0/24 (VLAN)

Исходные данные:

- Интернет на Ether1, назначен на Brigde интерфейс — Ethernet

- Локальная сеть (10.5.5.0/24), назначена на Brigde интерфейс — LAN

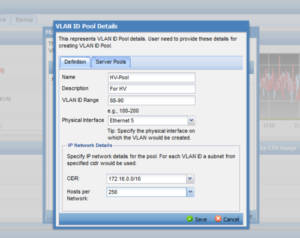

Создание VLAN интерфейсов

Создаем VLAN2 (ID=2), VLAN3 (ID=3) и назначаем их на Bridge интерфейс LAN. Интерфейс LAN будет выступать в качестве Trunk соединения.

/interface vlan add name=VLAN2 vlan-id=2 interface=LAN /interface vlan add name=VLAN3 vlan-id=3 interface=LAN

Создание Bridge интерфейсов

Создаем BridgeVLAN2, BridgeVLAN3 интерфейсы под VLAN:

/interface bridge add name=BridgeVLAN2 /interface bridge add name=BridgeVLAN3

Связь VLAN интерфейсов с Bridge соединениями

Связываем интерфейсы VLAN (VLAN2, VLAN3) с Bridge (BridgeVLAN2, BridgeVLAN3) соединениями:

/interface bridge port add interface=VLAN2 bridge=BridgeVLAN2 /interface bridge port add interface=VLAN3 bridge=BridgeVLAN3

Создание IP-адресации

Присваиваем каждому BridgeVLAN2/BridgeVLAN3 интерфейсу IP-адрес — 172.20.22.1/24 (VLAN 2), 172.21.22.1/24 (VLAN 3):

/ip address add address=172.20.22.1/24 interface=BridgeVLAN2 /ip address add address=172.21.22.1/24 interface=BridgeVLAN3

Создание пула адресов

Задаем диапазон выдаваемых IP-адресов, для сетей (172.20.22.0/24, 172.21.22.0/24):

/ip pool add name=poolVLAN2 ranges=172.20.22.2-172.20.22.254 /ip pool add name=poolVLAN3 ranges=172.21.22.2-172.21.22.254

Настройка DHCP сервера

Для того чтобы устройства получали сетевые настройки, автоматически, настроим DHCP сервер, для локальных сетей (172.20.22.0/24, 172.21.22.0/24):

/ip dhcp-server add name=dhcpVLAN2 interface=BridgeVLAN2 address-pool=poolVLAN2 disabled=no /ip dhcp-server add name=dhcpVLAN3 interface=BridgeVLAN3 address-pool=poolVLAN3 disabled=no /ip dhcp-server network add address=172.20.22.0/24 gateway=172.20.22.1 /ip dhcp-server network add address=172.21.22.0/24 gateway=172.21.22.1

Настройка Firewall. Доступ к интернет для VLAN сетей

У меня выполнена настройка безопасности, по этой статье. Поэтому для того чтобы устройства из локальных сетей (172.20.22.0/24, 172.21.22.0/24), имели выход в интернет, добавляем для них правило:

/ip firewall filter add chain=forward action=accept src-address=172.20.22.0/24 comment=»Access Internet From LAN» /ip firewall filter add chain=forward action=accept src-address=172.21.22.0/24 comment=»Access Internet From LAN»

Изолирование VLAN сетей

Необходимо чтобы сети VLAN2 (172.20.22.0/24), VLAN3 (172.21.22.0/24), были изолированы друг от друга и от доступа в основную локальную сеть 10.5.5.0/24. Создаем списки локальных сетей (LOCAL):

/ip firewall address-list add list=LOCAL address=10.5.5.0/24 /ip firewall address-list add list=LOCAL address=172.20.22.0/24 /ip firewall address-list add list=LOCAL address=172.21.22.0/24

Создаем правила блокировки доступа к локальным сетям (LOCAL) из сетей 172.20.22.0/24, 172.21.22.0/24. Запрещающие правила, обязательно ставим выше разрешающих:

/ip firewall filter add chain=forward action=drop src-address=172.20.22.0/24 dst-address-list=LOCAL /ip firewall filter add chain=forward action=drop src-address=172.21.22.0/24 dst-address-list=LOCAL

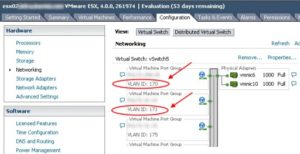

Распределение VLAN по портам роутера Mikrotik

Назначаем порты роутера, на работу в том или ином VLAN. Порт ether2 — BridgeVLAN2, порты ether3, ether4 — BridgeVLAN3:

/interface bridge port add interface=ether2 bridge=BridgeVLAN2 /interface bridge port add interface=ether3 bridge=BridgeVLAN3 /interface bridge port add interface=ether4 bridge=BridgeVLAN3

Информация: не обязательно назначать Bridge соединение на каждый порт, для принадлежности к тому или иному VLAN. Достаточно задать Bridge соединение, только на один порт, а затем используя Master port указывать принадлежность к VLAN, другие порты.

На этом добавление и настройка VLAN окончена. В итоге получили две изолированные сети, с доступом в интернет. Поместили созданные VLAN сети в Trunk соединение, что позволит в случае необходимости сегментирования VLAN сетей на другой роутер, легко это сделать. Назначили необходимые порты роутера на работу в соответствующих VLAN сетях.

Понравилась или оказалась полезной статья, поблагодари автора

(7 голос(ов), в среднем: 4,86 из 5)

Загрузка…

Что такое и как работает VLAN

VLAN (Virtual Local Area Network, виртуальная локальная сеть) — это функция в роутерах и коммутаторах, позволяющая на одном физическом сетевом интерфейсе (Ethernet, Wi-Fi интерфейсе) создать несколько виртуальных локальных сетей.

VLAN протокол используют для создания логической топологии сети, которая никак не зависит от физической топологии, это такая игра в раскраску, свой или чужой, если свой то приходи в группу, если нет, то давай до свиданья, без этого нормальные сети просто не живут.

Уверен, что начинающим сетевым инженерам, данная информация, окажется очень полезной.

- Объединение в единую сеть компьютеров, подключенных к разным коммутаторам.Допустим, у вас есть компьютеры, которые подключены к разным свитчам, но их нужно объединить в одну сеть. Одни компьютеры мы объединим в виртуальную локальную сеть VLAN 1, а другие — в сеть VLAN 2. Благодаря функции VLAN компьютеры в каждой виртуальной сети будут работать, словно подключены к одному и тому же свитчу. Компьютеры из разных виртуальных сетей VLAN 1 и VLAN 2 будут невидимы друг для друга.

Что такое VLAN-01

- Разделение в разные подсети компьютеров, подключенных к одному коммутатору.На рисунке компьютеры физически подключены к одному свитчу, но разделены в разные виртуальные сети VLAN 1 и VLAN 2. Компьютеры из разных виртуальных подсетей будут невидимы друг для друга.

Что такое VLAN-02

- Разделение гостевой Wi-Fi сети и Wi-Fi сети предприятия.На рисунке к роутеру подключена физически одна Wi-Fi точка доступа. На точке созданы две виртуальные Wi-Fi точки с названиями HotSpot и Office. К HotSpot будут подключаться по Wi-Fi гостевые ноутбуки для доступа к интернету, а к Office — ноутбуки предприятия. В целях безопасности необходимо, чтобы гостевые ноутбуки не имели доступ к сети предприятия. Для этого компьютеры предприятия и виртуальная Wi-Fi точка Office объединены в виртуальную локальную сеть VLAN 1, а гостевые ноутбуки будут находиться в виртуальной сети VLAN 2. Гостевые ноутбуки из сети VLAN 2 не будут иметь доступ к сети предприятия VLAN 1.

Что такое VLAN-03

Достоинства использования VLAN

- Гибкое разделение устройств на группыКак правило, одному VLAN соответствует одна подсеть. Компьютеры, находящиеся в разных VLAN, будут изолированы друг от друга. Также можно объединить в одну виртуальную сеть компьютеры, подключенные к разным коммутаторам.

- Уменьшение широковещательного трафика в сети Каждый VLAN представляет отдельный широковещательный домен. Широковещательный трафик не будет транслироваться между разными VLAN. Если на разных коммутаторах настроить один и тот же VLAN, то порты разных коммутаторов будут образовывать один широковещательный домен.

- Увеличение безопасности и управляемости сети В сети, разбитой на виртуальные подсети, удобно применять политики и правила безопасности для каждого VLAN. Политика будет применена к целой подсети, а не к отдельному устройству.

- Уменьшение количества оборудования и сетевого кабеляДля создания новой виртуальной локальной сети не требуется покупка коммутатора и прокладка сетевого кабеля. Однако вы должны использовать более дорогие управляемые коммутаторы с поддержкой VLAN.

Как создать и настроить vlan в Cisco я рассказывал в другой статье, как видите. технология очень хорошая и помогает минимизировать 806 кадры (широковещательные) и тем самым улучшить показатели вашей локальной сети

О vlan windows

В Windows vlan не идет как встроенная поддержка. Вы не можете, так из коробки, после установки операционной системы, сказать, что данная сетевая карта будет работать в нужном vlan и задать Vlan ID, НО есть исключения и это специализированные драйвера сетевых карт.

Например есть программное обеспечение Realtek Ethernet Diagnostic Utility, как вы можете заметить для сетевых карт Realtek, она то и умеет работать с виртуальными тегами. Карты с поддержкой 802.1Q, так же умеют обрабатывать теги, например могут их удалить или по особому обработать.

Не знаю нужен ли вообще для Windows обрабатывать vlan на ее стороне, так как правильнее все это сделать на коммутаторе.

Как правило, в этом случае существуют механизм, позволяющий отключить обработку тегов сетевой картой, сделать её более «тупой» и доставлять трафик вместе с тегами. Обычно, это делается через правку реестра, указанием соответствующего ключа.

Например, для карт Intel в ветке:

HKEY_LOCAL_MACHINESYSTEMControlSet001ControlClass{4D36E972-E325-11CE-BFC1-08002BE10318}�0xx

Ставим значение MonitorModeEnabled= 1

xx — это номер сетевого адаптера в системе, хочу отметить, что у каждого вендора есть свои утилиты и свои драйвера, о их наличии нужно читать спецификацию. Надеюсь, вы не забросите изучение технологии vlan портов и более досконально изучите ее и примените на практике.

VLAN

VLAN (от англ. Virtual Local Area Network) – логическая («виртуальная») локальная компьютерная сеть, имеющая те же свойства, что и физическая локальная сеть.

Проще говоря, VLAN – это логический канал внутри физического.

Данная технология позволяет выполнять две противоположные задачи:

1) группировать устройства на канальном уровне (т.е. устройства, находящиеся в одном VLAN’е), хотя физически при этом они могут быть подключены к разным сетевым коммутаторам (расположенным, к примеру, географически отдаленно);

2) разграничивать устройства (находящиеся в разных VLAN’ах), подключенные к одному коммутатору.

Иначе говоря, VLAN ‘ы позволяют создавать отдельные широковещательные домены. Сеть любого крупного предприятия, а уж тем более провайдера, не может функционировать без применения VLAN’ов.

Применение данной технологии дает нам следующие преимущества:

- группировка устройств (к примеру, серверов) по функционалу;

- уменьшение количества широковещательного трафика в сети, т.к. каждый VLAN — это отдельный широковещательный домен;

- увеличение безопасности и управляемости сети (как следствие первых двух преимуществ).

Приведу простой пример: допустим, есть хосты, включенные в коммутатор, который, в свою очередь, подсоединен к маршрутизатору (рис. 1). Предположим, у нас есть две локальные сети, соединенные одним коммутатором и выходящие в интернет через один роутер.

Если не разграничить сети по VLAN’ам, то, во-первых, сетевой шторм в одной сети будет оказывать влияние на вторую сеть, во-вторых, с каждой сети можно будет «вылавливать» трафик другой сети. Теперь же, разбив сеть на VLAN’ы, мы фактически получили две отдельные сети, связанные между собой роутером, то есть L3 (сетевым уровнем).

Весь трафик проходит из одной сети в другую через роутер, а доступ теперь работает только на уровне L3, что значительно облегчает работу администратора.

Рис.1

Тегирование

Тегирование – процесс добавления метки VLAN’a (он же тег) к фреймам трафика.

Как правило, конечные хосты не тегируют трафик (например, компьютеры пользователей). Этим занимаются коммутаторы, стоящие в сети. Более того, конечные хосты и не подозревают о том, что они находятся в таком-то VLAN’е. Строго говоря, трафик в разных VLAN’ах чем-то особенным не отличается.

Если через порт коммутатора может прийти трафик разных VLAN’ов, то коммутатор должен его как-то различать. Для этого каждый кадр должен быть помечен какой-либо меткой.

Наибольшее распространение получила технология, описанная в спецификации IEEE 802.1Q. Также существую и другие проприетарные протоколы (спецификации).

802.1q

802.1q – это открытый стандарт, описывающий процедуру тегирования трафика.

Для этого в тело фрейма помещается тег (рис.2), содержащий информацию о принадлежности к VLAN’у. Т.к. тег помещается в тело, а не в заголовок фрейма, то устройства, не поддерживающие VLAN’ы, пропускают трафик прозрачно, то есть без учета его привязки к VLAN’у.

Рис.2

Размер метки (тега) всего 4 байта. Состоит из 4-х полей (рис.3):

- Tag Protocol Identifier (TPID, идентификатор протокола тегирования). Размер поля — 16 бит. Указывает на то, какой протокол используется для тегирования. Для 802.1Q используется значение 0x8100.

- Priority (приоритет). Размер поля — 3 бита. Используется стандартом IEEE 802.1p для задания приоритета передаваемого трафика.

- Canonical Format Indicator (CFI, индикатор канонического формата). Размер поля — 1 бит. Указывает на формат MAC-адреса. 0 — канонический, 1 — не канонический. CFI используется для совместимости между сетями Ethernet и Token Ring.

- VLAN Identifier (VID, идентификатор VLAN). Размер поля — 12 бит. Указывает на то, какому VLAN принадлежит фрейм. Диапазон возможных значений — от 0 до 4095.

Рис.3

Если трафик теггируется, или наоборот — метка убирается, то контрольная сумма фрейма пересчитывается(CRC).

Native VLAN(нативный VLAN)

Стандарт 802.1q также предусматривает обозначение VLAN’ом трафика, идущего без тега, т.е. не тегированного. Этот VLAN называется нативный VLAN, по умолчанию это VLAN 1. Это позволяет считать тегированным трафик, который в реальности тегированным не является.

802.1ad

802.1ad —это открытый стандарт (аналогично 802.1q), описывающий двойной тег (рис.4). Также известен как Q-in-Q, или Stacked VLANs. Основное отличие от предыдущего стандарта — это наличие двух VLAN’ов — внешнего и внутреннего, что позволяет разбивать сеть не на 4095 VLAN’ов, а на 4095х4095.

Рис.4

Так же наличие двух меток позволяет организовывать более гибкие и сложные сети оператора. Так же, бывают случаи, когда оператору нужно организовать L2 соединение для двух разных клиентов в двух разных городах, но трафик клиенты посылают трафик с одним и тем же тегом(рис.5).

Рис.5

Клиент-1 и клиент-2 имеют филиалы в городе А и Б, где имеется сеть одного провайдера. Обоим клиентам необходимо связать свои филиалы в двух разных городах. Кроме того, для своих нужд каждый клиент тегирует трафик 1051 VLAN’ом.

Соответственно, если провайдер будет пропускать трафик обоих клиентов через себя в одном единственном VLAN’е, авария у одного клиента может отразиться на втором клиенте. Более того, трафик одного клиента сможет перехватить другой клиент. Для того, чтобы изолировать трафик клиентов, оператору проще всего использовать Q-in-Q.

Добавив дополнительный тег к каждому отдельному клиенту (например, 3083 к клиенту-1 и 3082 к клиенту-2), оператор изолирует клиентов друг от друга, и клиентам не придется менять тег.

Состояние портов

Порты коммутатора, в зависимости от выполняемой операции с VLAN’ами, делятся на два вида:

- тегированный (он же транковый порт, trunk, в терминалогии cisco) — порт, который пропускает трафик только с определенным тегом;

- нетегированный (он же аксесный, access, в терминалогии cisco) — входя в данный порт, нетегированный трафик «обертывается» в тег.

По назначению порта в определённый VLAN существует два подхода:

- Статическое назначение — когда принадлежность порта VLAN’у задаётся администратором;

- Динамическое назначение — когда принадлежность порта VLAN’у определяется в ходе работы коммутатора с помощью процедур, описанных в специальных стандартах, таких, например, как 802.1X.

Таблица коммутации

Таблица коммутации при использовании VLAN’ов выглядит следующим образом (ниже приведена таблица коммутации коммутатора, не поддерживающего работу во VLAN’ах):

| Порт | MAC-адрес |

| 1 | A |

| 2 | B |

| 3 | C |

Если же коммутатор поддерживает VLAN’ы, то таблица коммутации будет выглядеть следующим образом:

| Порт | VLAN | MAC-адрес |

| 1 | 345 | A |

| 2 | 879 | B |

| 3 | default | C |

где default — native vlan.

Протоколы, работаю с VLAN

GVRP( его аналог у cisco — VTP) — протокол, работающий на канальном уровне, работа которого сводиться к обмену информации об имеющихся VLAN’ах.

MSTP(PVSTP, PVSTP++ у cisco) — протокол, модификация протокола STP, позволяющее строить «дерево» с учетом различных VLAN’ов.

LLDP(CDP, у cisco) — протокол, служащий для обмена описательной информацией о сети, в целом, кроме информации о VLAN’ах также распространяет информацию и о других настройках.